漏洞编号:CVE-2019-11043

影响版本:php7.0 ,php 7.1 ,php7.2 ,php7.3,PHP 5.6版本也受此漏洞影响,但目前只能 Crash

上面讲了web服务器处理后端语言有两种协议:1.php-fpm协议。

CVE-2019-11043 需要和nginx搭配

漏洞原理

攻击者可以使用换行符(%0a)来破坏fastcgi_split_path_info指令中的Regexp。Regexp被损坏导致PATH_INFO为空,而php-fpm在处理PATH_INFO为空的情况下,存在逻辑缺陷,从而触发该漏洞。

注意换行符需要在nginx配置不当中才可以去破坏fastcgi_split_path_info指令中的Regexp,且 location ~ [^/]\.php(/|$)必须转发至 php-fpm ,且SCRIPT_FILENAME必须设置 using

nginx配置如下:

location ~ [^/]\.php(/|$) {

fastcgi_split_path_info ^(.+?\.php)(/.*)$;

fastcgi_param PATH_INFO $fastcgi_path_info;

fastcgi_pass php:9000;

}

}

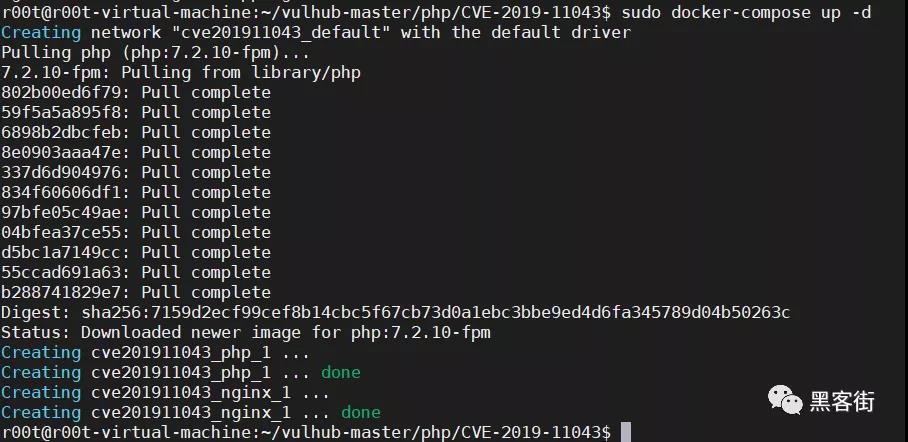

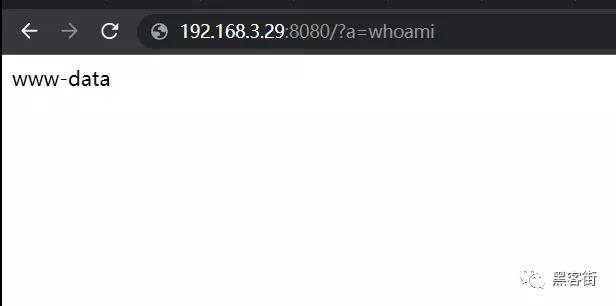

漏洞复现:

注明:该漏洞为本地docker 搭建,请勿做非法用途谢谢

相关文章

暂无评论...