nginx 解析漏洞如下

1、配置不当

在php配置文件中,开启了cgi.fix_pathinfo,导致图片马1.jpg可以通过访问1.jpg/.php、1.jpg%00.php解析成php文件

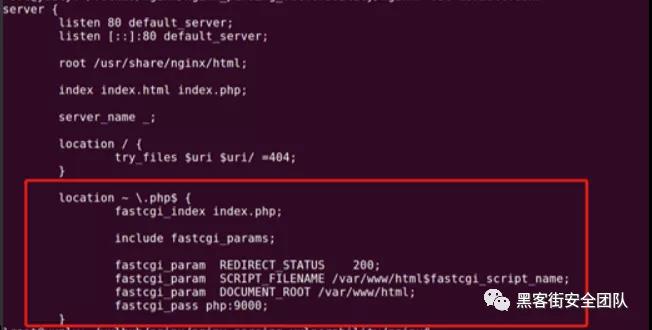

主要是由于nginx.conf的如下配置导致nginx把以’.php’结尾的文件交给fastcgi处理

为此可以构造http://ip/uploadfiles/test.png/.php (url结尾不一定是‘.php’,任何服务器端不存在的php文件均可,比如’a.php’),其中test.png是我们上传的包含PHP代码的照片文件。

上文配置中,url后面添加,/.php 那么在在 fastcgi在处理’.php’文件时发现文件并不存在。

这时php.ini配置文件中cgi.fix_pathinfo=1 发挥作用,这项配置用于修复路径,如果当前路径不存在则采用上层路径。为此这里交由fastcgi处理的文件就变成了’/test.png’

2,低版本nginx空字节

该漏洞在11年爆发的,比较火,又名 nginx空字节执行任意代码漏洞

影响版本 nginx 0.5.x、nginx 0.6.x、Nginx 0.7-0.7.65、Nginx 0.8-0.8.37

为什么比较火呢,因为可以通过在任意文件名后面增加%00.php解析为php,如1.jpg%00.php

可以去猜想一下

恶意用户可以控制文件的内容(即:使用头像上传形式)基结果是执行任意代码。我上传了一个图片马,然后在后面添加%00.php 都可以解析成php,危害可想而知

相关文章

暂无评论...