在黑客街直播中问题大解决中,

有朋友在课堂中提到Ettercap 的工具,但是不会用,想让黑客街出一篇教程

Ettercap 主要在局域网内运用的比较多点

主要功能是基于arp地址欺骗的方式去进行嗅探。可以获取到被攻击者的所有tcp/utp的网络请求信息

(一)下方是某博客的介绍

EtterCap是一个基于ARP地址欺骗方式的网络嗅探工具,主要适用于交换局域网络。借助于EtterCap嗅探软件,渗透测试人员可以检测网络内明文数据通讯的安全性,及时采取措施,避免敏感的用户名/密码等数据以明文的方式进行传输。

(二)下方是我的个人见解

由于该工具主要是网络嗅探,如果你所嗅探的主机都是加密的传输过程,那么你嗅探出来没啥用

(三)下方是使用介绍

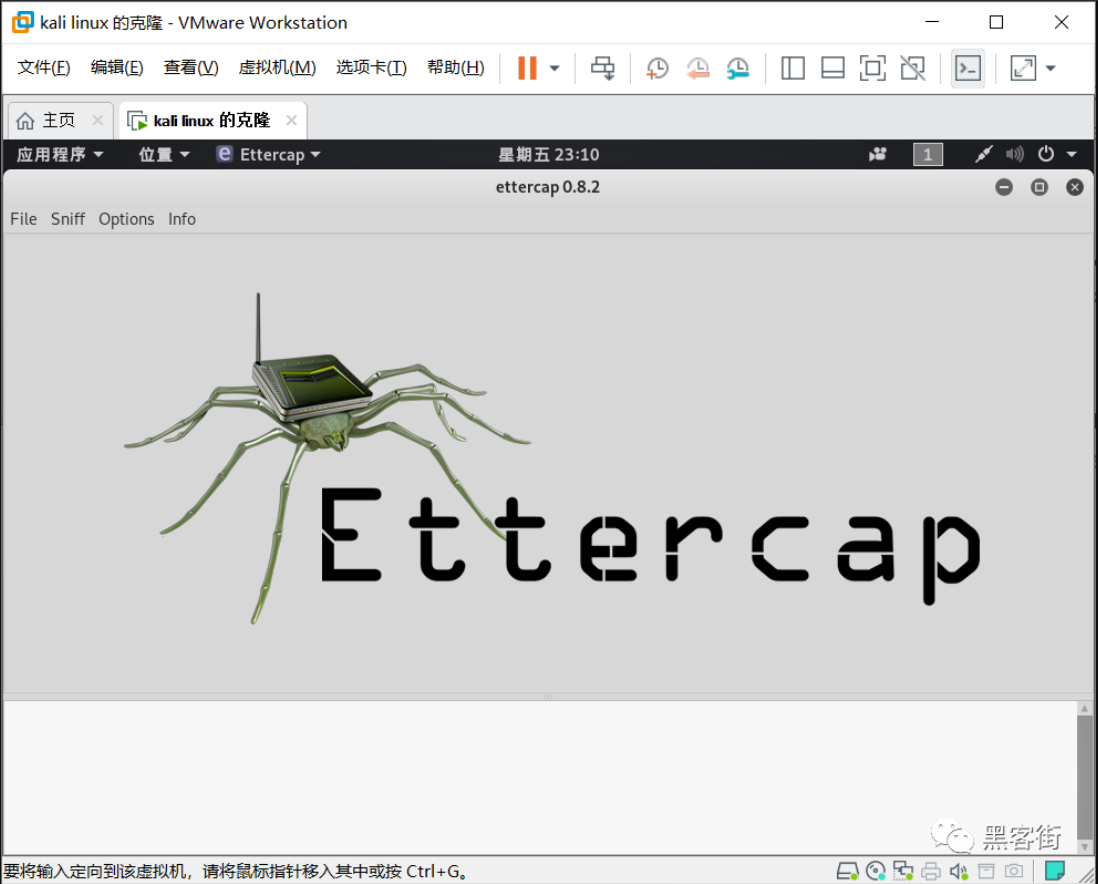

我是在kali 下复现使用的,用到的工具是 Ettercap 0.8.2

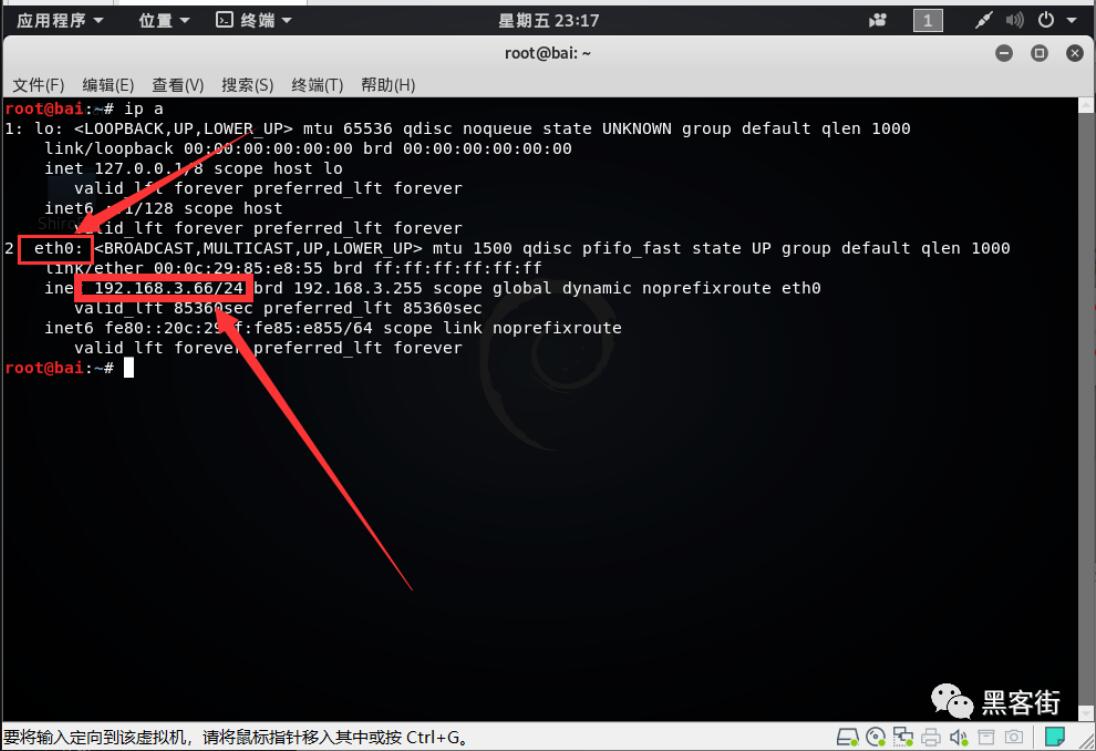

kali 攻击者 ip 地址为:192.168.3.66

路由器网关地址:192.168.3.1

被攻击者ip:192.168.3.17

首先打开图形化软件

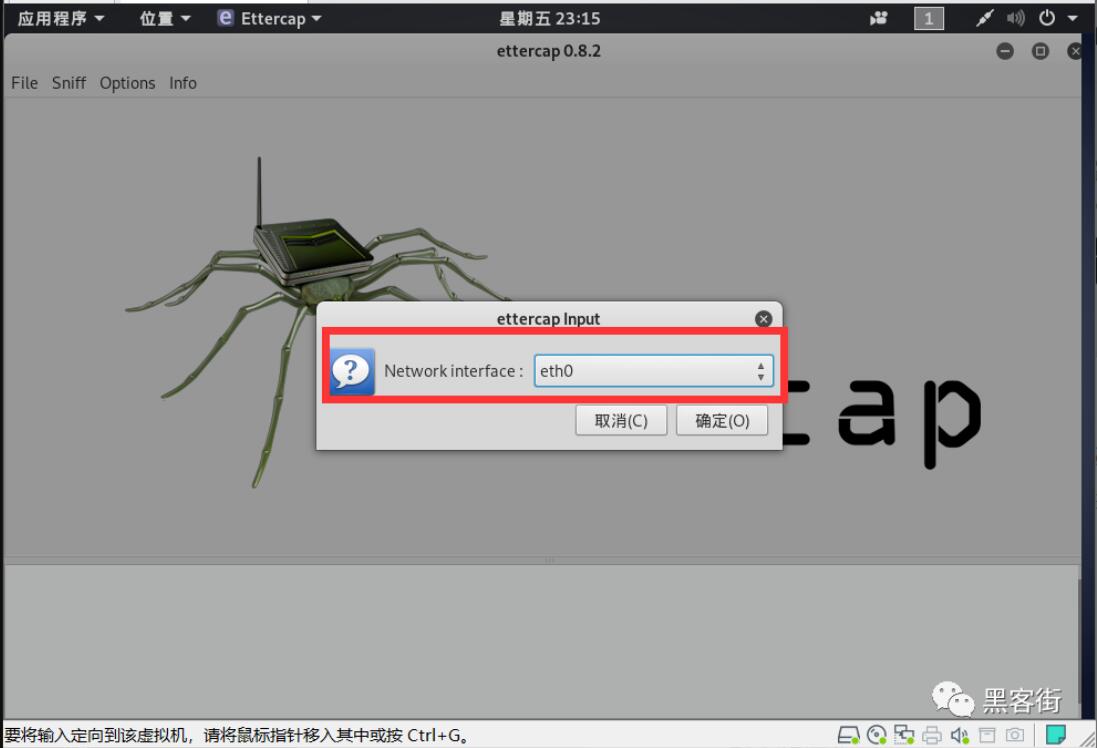

点击左上角Sniff 点击Unified sniffing (开始嗅探)

然后发现弹出一个框,这里是让你选择网络接口,也就是你通局域网的那个ip地址所在的网卡名称

打开命令行,输入ip a,找到本机ip地址所对应的网卡名称

那么在ettercap 中选择eth0即可

常用的

Start 开始

Start sniffing 开始嗅探

Stop sniffing 停止嗅探

Targets 目标

Current targets 当前的目标

Select target(s) 选择目标

Hosts 主机

hosts list 主机列表

Enable IPV6 scan

Scan for hosts 扫描主机

Load from file

Save to file..

Mitm 中间人

ARP poisoning ARP投毒

DNP poisoning DNP投毒

ICMP redirect icmp重定向

Port stealing 端口欺骗

DHCP spoofing DHCP欺骗

stop MITM 停止攻击

View

Connections

Profiles

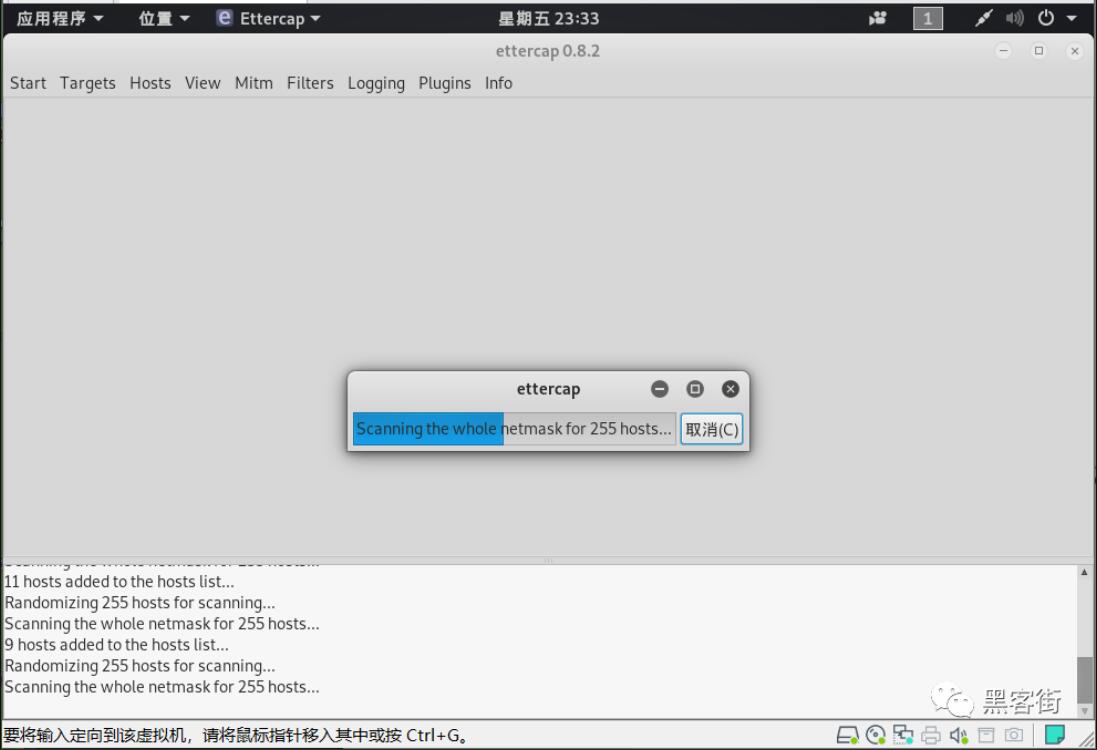

我们首先去 选择 Hosts > Scan for hosts 扫描出来 当前局域网内的主机

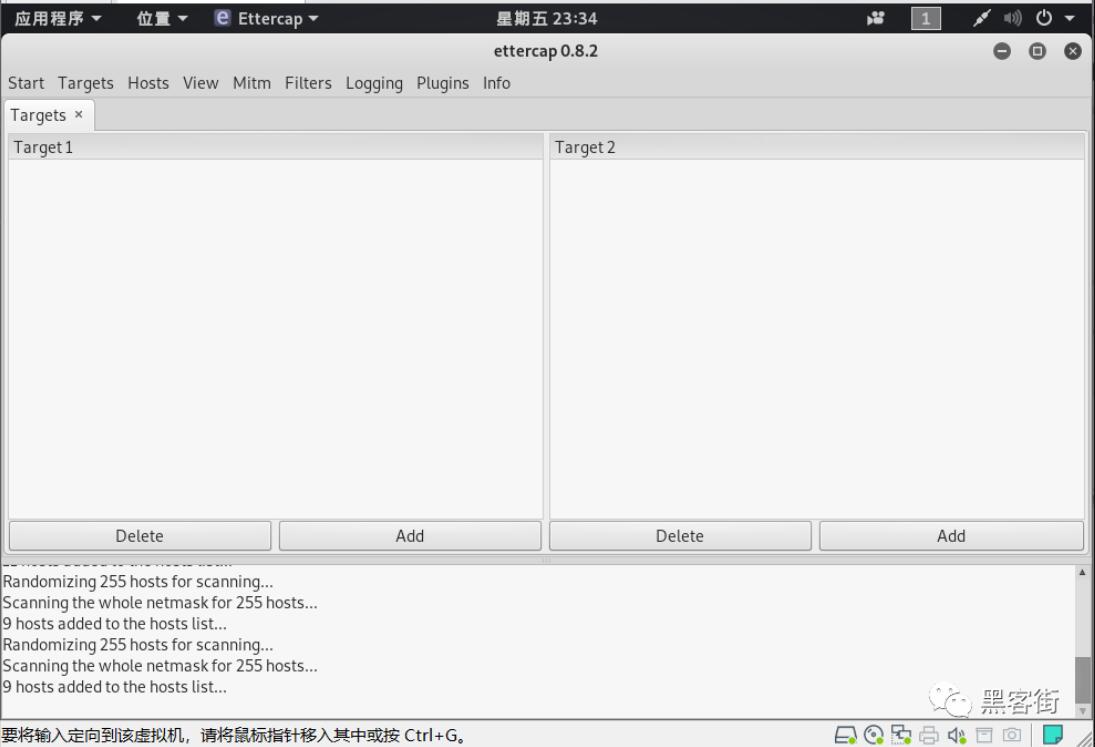

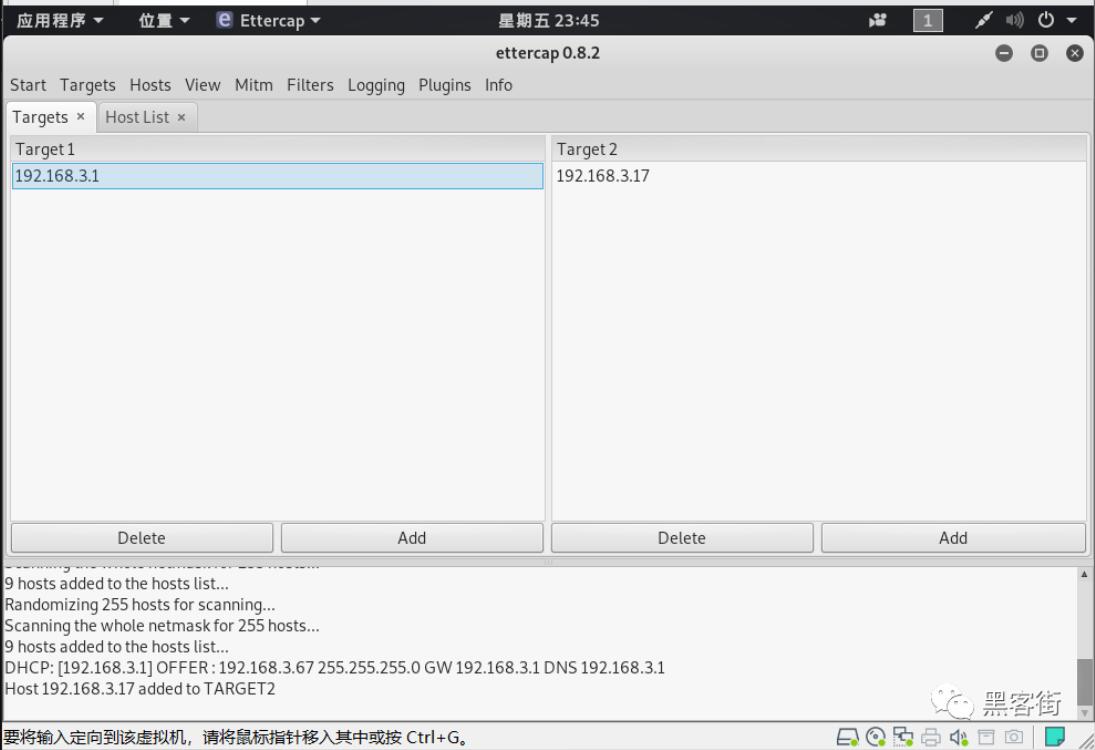

然后选择 Targets > Current targets

在 Target 1 中选择网关信息,在Target2 中选择受攻击者ip的地址

target 1,不知道网关信息的,可以填写 比如192.168.3.1 或者192.168.3.255,网段前3位不变,就改最后一位

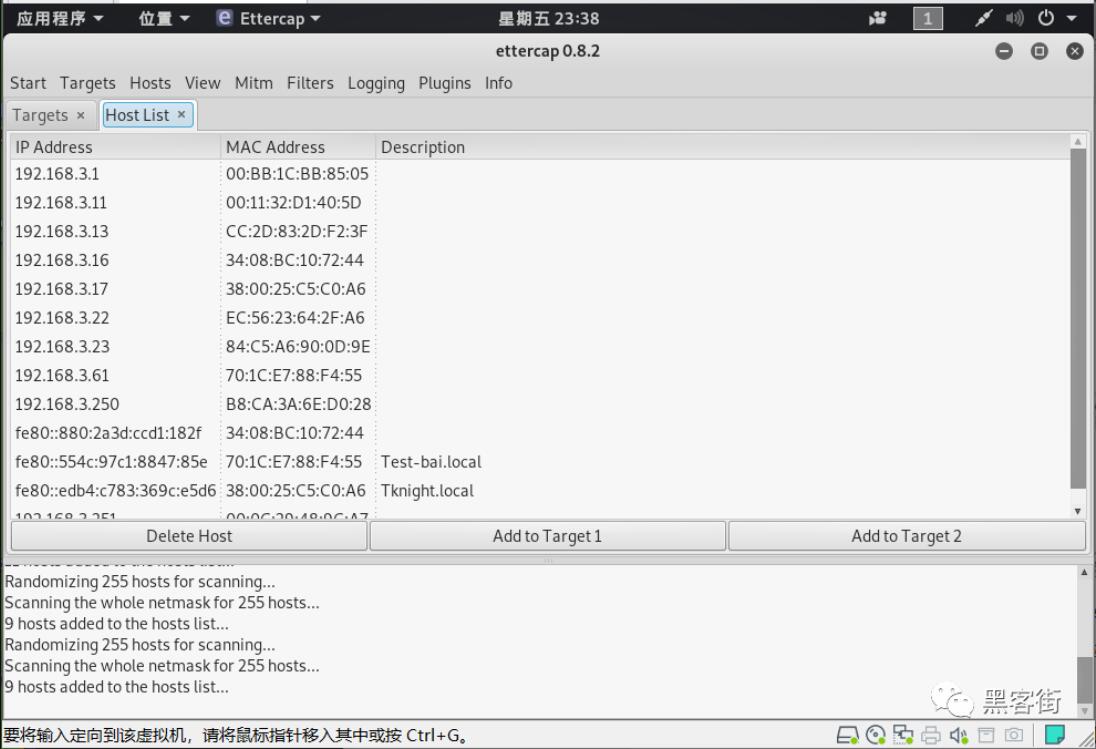

也可以在Hosts > Host list 查看局域网内所有设备ip地址,选中ip 在右下方选中 add to Target1 或者 add to target 2

选择好之后,在Targets > Current targets 中查看到你选择的主机,target1 是欺骗的网关,target2 是受攻击者ip

然后我在这里 距常用的 两个攻击方法例子

(一)只是获取受害者 某些网络信息

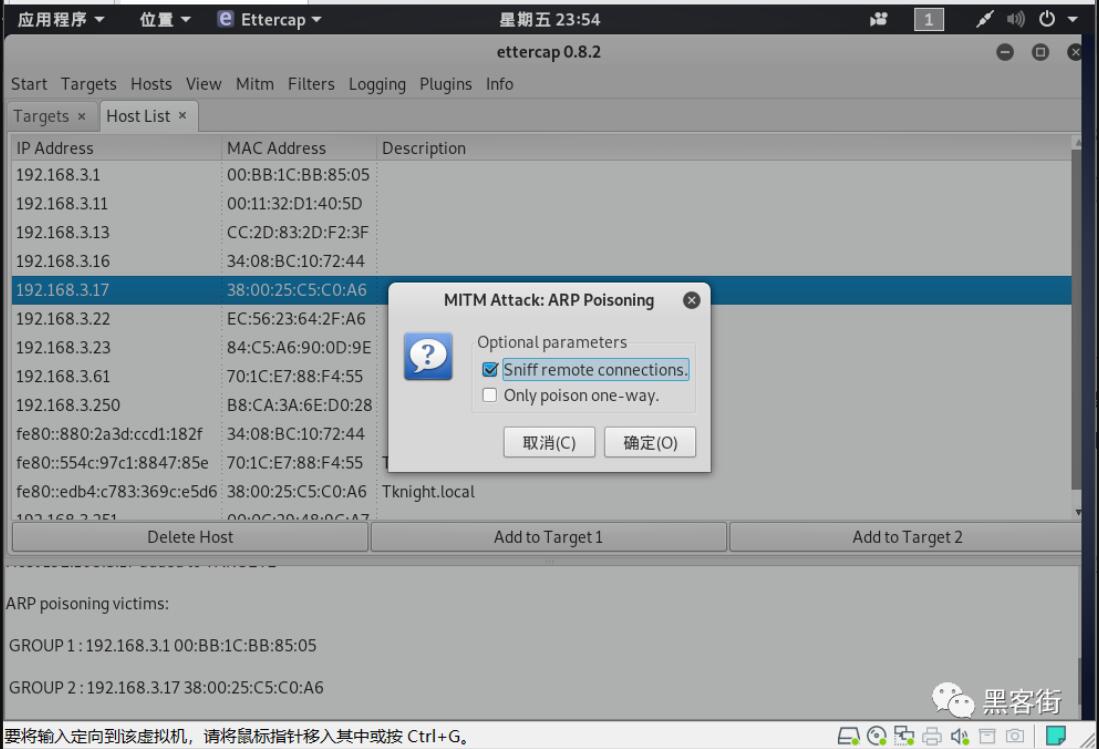

Mitm ---> ARP posioning(ARP定位)---> 勾选Sniff remote connections.(嗅探远程连接)

(二)劫持受害者dns(DNS 欺骗)备注:需要开启http服务

点击Plugins --> Manage the plugins --> 双击dns spoof

(开始攻击)

点击Start ---> Start sniffing,开始进行ARP欺骗 / DNS劫持

我在这边给搭建演示下 (一)

Mitm ---> ARP posioning(ARP定位)---> 勾选Sniff remote connections.(嗅探远程连接)

然后开始攻击

点击Start ---> Start sniffing,开始进行

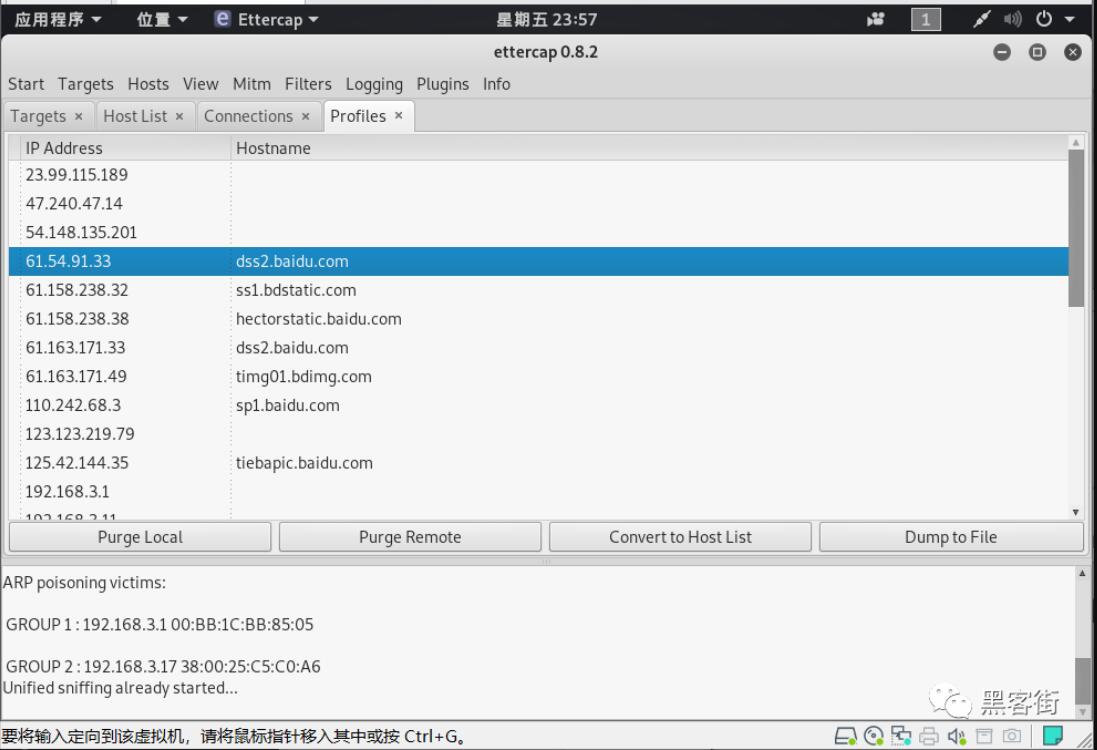

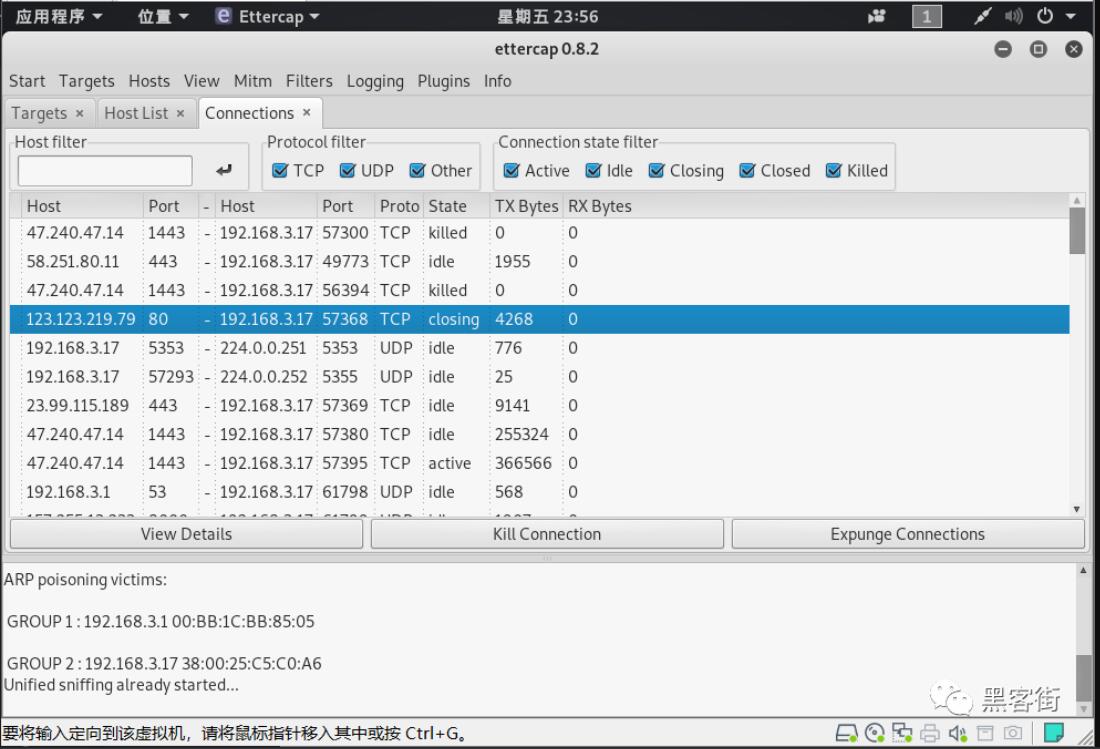

然后在 View 中查看获取到信息

view --connections 查看连接信息

view --Prifiles 查看配置

点击Start ---> Stop sniffing,停止进行

------------------------------------------------------------------------------

教程就到这里,更多功能需要同学们去探索,欢迎更多的朋友前来交流学习